أمن تكنولوجيا المعلومات: 10 أخطاء يجب عليك تجنبها 🚫💻

لقد عملت في مجال تكنولوجيا المعلومات لأكثر من 30 عامًا، وعلى مر السنين اكتسبت عددًا من السلوكيات والمبادئ التي تبدو طبيعية ومعقولة تمامًا بالنسبة لي. ومع ذلك، عند مراقبة مستخدمي أجهزة الكمبيوتر الآخرين، أكتشف في كثير من الأحيان سلوكيات محفوفة بالمخاطر أو على الأقل أقل توجهاً نحو الأمان. ⚠️

Por eso, he recopilado las 10 cosas más importantes que nunca haría como experto en seguridad IT, con consejos sobre qué hacer en su lugar.📋

1. نقل بدلاً من النسخ

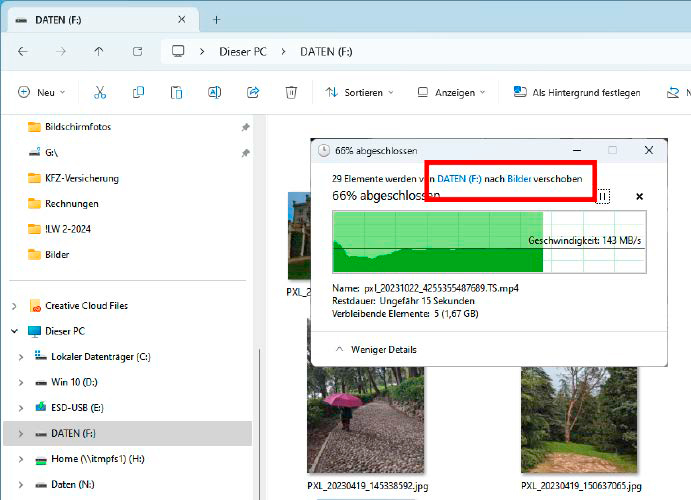

فيه مستكشف Windows, la diferencia apenas se nota: Aquí, las fotos y los videos se mueven en lugar de copiarse. Esto puede empeorar la seguridad de los datos en lugar de mejorarla.

فيه مستكشف Windows, la diferencia apenas se nota: Aquí, las fotos y los videos se mueven en lugar de copiarse. Esto puede empeorar la seguridad de los datos en lugar de mejorarla.إن نقل ملفاتي الخاصة بدلاً من نسخها يجعلني أشعر بعدم الارتياح. يتضمن ذلك، على سبيل المثال، الصور أو مقاطع الفيديو من الكاميرا أو التسجيلات الصوتية من هاتف ذكي أو مسجل. إذا قمت بنقل ملفات فردية، فأنا أواجه خطر فقدانها بمجرد نقلها. على الرغم من أن هذا أمر نادر جدًا، إلا أنه لا يمكن استبعاده تمامًا. 🥴

حتى لو كانت عملية النقل ناجحة: ستكون البيانات متاحة مرة واحدة فقط. في حالة فشل القرص الصلب للكمبيوتر الشخصي، سيتم فقدان البيانات. إذا ارتكبت خطأ وحذفت الملفات عن طريق الخطأ، فسوف أفقدها أيضًا. وهذه هي المخاطر التي تنشأ فقط إذا قمت ببدء عملية النقل بدلاً من النسخ. ⚠️

إذا كنت تفكر، "أحتاج إلى مساحة أكبر على بطاقة SD للصور الجديدة"، ففكر في شراء بطاقة SD ثانية. بياناتك الخاصة دائما ذات قيمة. 🏷️

ومتى أقوم بتحرير مساحة على بطاقة SD؟ أفعل ذلك بمجرد أن تقوم خطة النسخ الاحتياطي على جهاز الكمبيوتر الخاص بي بعمل نسخة احتياطية للبيانات المنسوخة. في حالتي، يتم ذلك على محرك أقراص ثابت للشبكة يعمل على Raspberry Pi. 💾

ويتم أيضًا تشفير الملفات المهمة تلقائيًا وتحميلها إلى التخزين السحابي. ☁️

2. احفظ بياناتي الخاصة دون نسخة احتياطية

لقد قمت بإعداد نسخة احتياطية تلقائية لجميع بياناتي المهمة. لأن حفظ الملفات التي قمت بإنشائها بدون نسخة احتياطية أمر محفوف بالمخاطر بالنسبة لي. يتضمن ذلك جميع البيانات التي أدخلها في التطبيقات، سواء لنظام Android أو iOS أو Windows. حقيقة أن معظم التطبيقات لا توفر ميزة نسخ احتياطي يمكن التعرف عليها بسهولة لا تعفي المستخدمين من المسؤولية عن بياناتهم.🤔

على سبيل المثال، في مدرستين في كوبلنز بألمانيا، تم فصل مئات من أجهزة iPad المدرسية عن شبكة المدرسة بسبب خلل. تم حذف الملاحظات المكتوبة بخط اليد على تطبيق Goodnotes الذي يستخدمه الطلاب. كان العديد من الطلاب يعملون حصريًا باستخدام أجهزة iPad المدرسية وهذا التطبيق، مما يعني عدم وجود نسخة ثانوية من ملاحظاتهم. تأثر حوالي 500 جهاز iPad من أصل 7500 جهاز بفقدان البيانات لأنها كانت متصلة بشبكة المدرسة في وقت الانقطاع. 😟

تم تعطيل النسخ الاحتياطي السحابي، كما هو الحال بالنسبة لأجهزة iPad، لأسباب تتعلق بحماية البيانات. لا يبدو أنه تم استخدام أي شكل آخر من أشكال النسخ الاحتياطي للبيانات. لا يمكن إلقاء اللوم هنا على الطلاب المتضررين، بل على مسؤول النظام المسؤول. 👨💻

3. تنسيق التخزين دون مراجعة شاملة

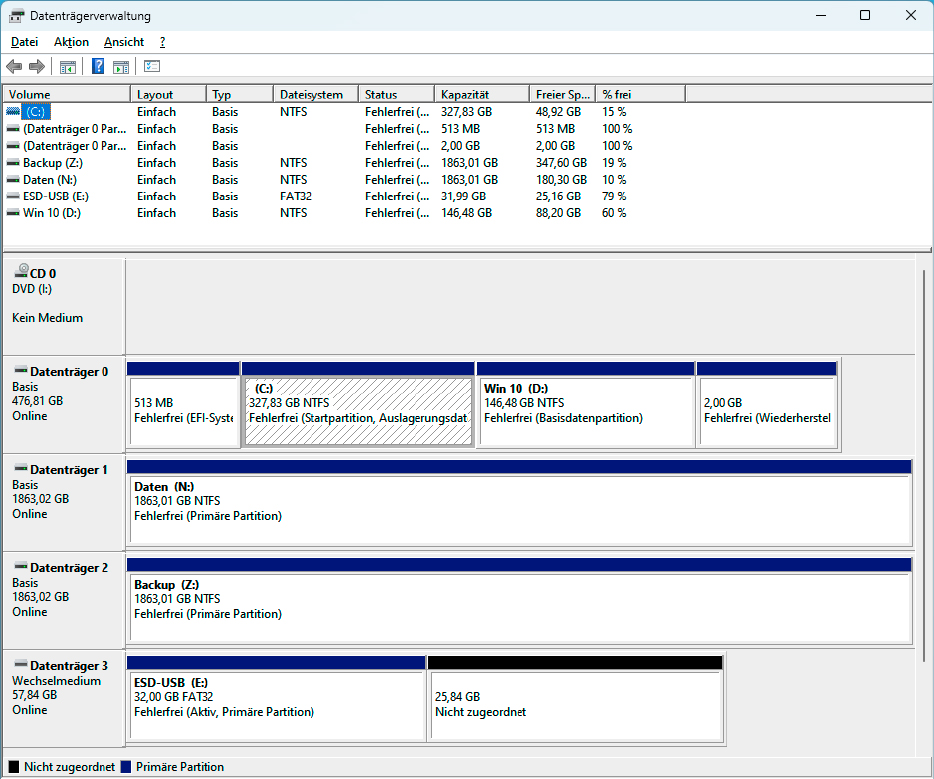

تُظهر إدارة الأقراص كل محرك أقراص متصل مع جميع أقسامه. يمكنك التعرف بسهولة على القسم من خلال اسمه وحجمه.

تُظهر إدارة الأقراص كل محرك أقراص متصل مع جميع أقسامه. يمكنك التعرف بسهولة على القسم من خلال اسمه وحجمه.لن أرتكب هذا الخطأ أبدًا - لأنني فعلته من قبل. لذلك، لا أستطيع إلا أن أنصحك من واقع تجربتي: قم بتهيئة محرك التخزين فقط عندما تكون متأكدًا من أنك قمت بتحديد محرك الأقراص الصحيح.🔍

لمدة سنوات، كنت أستخدم محركات الأقراص الصلبة USB الخارجية لتخزين ملفاتي. كان هيكل المجلد على هذه الأقراص متطابقًا بشكل عام. كانت لدي المجلدات "مستنداتي"، و"مقاطع الفيديو"، و"المؤقتة"، و"أجهزة الكمبيوتر الافتراضية"، وبعض المجلدات الأخرى. وأيضًا، كانت جميع الأقراص من نفس الطراز، والذي اشتريته ذات مرة بسعر جيد. حتى أن بعض هذه الأقراص كانت تحمل نفس تسمية الوسائط: "البيانات".

لم يكن هذا ذكيًا جدًا، لأنه أدى إلى الارتباك. لذا، في وقت متأخر من إحدى الليالي، انتهى بي الأمر إلى الخلط بين أحد هذه المحركات وآخر وقمت بتنسيق المحرك الخطأ. 🤦♂️

منذ ذلك الحين، قمت بتسمية وتسمية محركات الأقراص الصلبة الخارجية ومحركات أقراص USB الخاصة بي بشكل واضح للغاية والتحقق منها مرة أخرى قبل التنسيق.📝

أولاً التحقق، ثم التنسيق: يعد اختيار محرك الأقراص المناسب قبل التهيئة أمرًا بالغ الأهمية لتجنب فقدان البيانات غير المقصود. في مستكشف Windows، تحقق من حرف محرك الأقراص الثابت أو القسم الذي تريد تهيئته. غالبًا ما لا يكون هذا واضحًا في الأنظمة التي تحتوي على محركات أقراص متعددة. خذ وقتك للتحقق، وافصل محركات الأقراص الصلبة الأخرى وأجهزة التخزين الأخرى للحصول على الوضوح. سيساعدك اسم القرص وحجمه على التعرف عليه. 🖥️

يمكنك أيضًا بدء إدارة الأقراص عن طريق إدخال "إدارة الأقراص" في بحث Windows. سيتم عرض جميع الأقراص المتصلة وأقسامها. ابدأ التنسيق فقط عندما تتأكد من أنك وجدت محرك الأقراص الثابت أو محرك أقراص USB أو القسم الصحيح.

4. فتح الروابط في رسائل البريد الإلكتروني

لا أحب فتح الرابط في البريد الإلكتروني. وأنا لا أفتح رابطًا أبدًا إذا كان البريد الإلكتروني من المفترض أن يكون من البنك أو مزود خدمة الدفع. أنا لا أفتح حتى الرابط الموجود في البريد الإلكتروني الشهري لـ PayPal، على الرغم من أنني أعلم أنه في الواقع من PayPal. 🚫💳

ولم لا؟ في الوقت الحاضر، أصبح من السهل جدًا على المهاجم إنشاء نسخة حقيقية مخادعة من رسالة بريد إلكتروني مصرفية. لم أتمكن من معرفة الفرق بشكل موثوق بين رسالة بريد إلكتروني احتيالية ورسالة بريد إلكتروني شرعية من البنك الخاص بي - على الأقل ليس في الوقت القصير الذي يتعين عليّ فيه التحقق من صندوق الوارد الخاص بي. ⌛

بدلاً من ذلك، أقوم بفتح الخدمات المصرفية عبر الإنترنت والصفحات المهمة الأخرى من خلال الروابط التي قمت بحفظها في متصفحي أو عن طريق إعادة كتابة العنوان في المتصفح في كل مرة. أقوم بالدخول إلى الموقع وأتحقق من حساب العميل الخاص بي بحثًا عن رسائل جديدة. إذا لم يكن الأمر كذلك، فإن رسالة البريد الإلكتروني إما أنها عملية احتيال أو ليست مهمة بما يكفي لكي يقوم البنك بإضافتها إلى حسابي. هذه نهاية الأمر بالنسبة لي.

نصيحة: تغيير هذه الخمسة إعدادات Windows لتحسين خصوصية بياناتك.

5. فتح الملفات المشبوهة

إذا كان الملف مشبوهًا، سواء كان برنامجًا أو مستندًا، فلا أفتحه. إن المخاطر كبيرة جدًا بكل بساطة. باعتباري محررًا في مجال تكنولوجيا المعلومات، فأنا بطبيعة الحال أقوم بتنزيل أدوات من الإنترنت بشكل مستمر، ويتم فحص العديد منها بواسطة برامج مكافحة الفيروسات. هذا هو الدليل الذي يجعل الملف يبدو مشبوهًا. 🦠

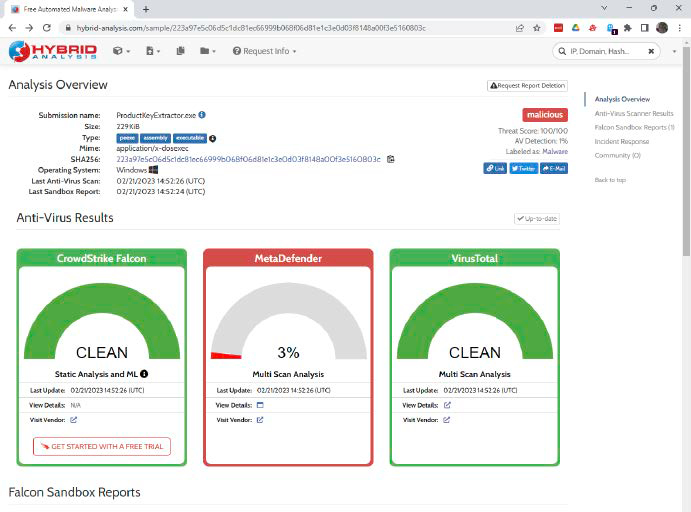

العلامة الأخرى هي المصدر. الملفات من المواقع المشبوهة هي مشبوهة تمامًا مثل الملفات المرفقة برسائل البريد الإلكتروني أو من الروابط الموجودة في رسائل البريد الإلكتروني. إذا لم أتمكن من تجنب فتح أو تشغيل مثل هذه الملفات، فأنا دائمًا أتحقق منها أولاً باستخدام الأداة www.virustotal.com. تقوم الخدمة عبر الإنترنت بتحليل أرشيف يحتوي على أكثر من 60 ماسحًا للفيروسات. 🔒

إذا كنت تريد المزيد من المعلومات حول ملف مشبوه مما يوفره موقع www.virustotal.com، فيمكنك أيضًا تحميل الملفات المشبوهة إلى صندوق رمل عبر الإنترنت. ومع ذلك، فإن هذا الأمر أكثر تعقيدًا بعض الشيء من اختبار Virustotal. تتطلب الخدمات في كثير من الأحيان التسجيل، وفي بعض الأحيان يتم الدفع مقابلها.

صندوق رمل مجاني وسهل الاستخدام عبر الإنترنت بدون تسجيل متاح في hybrid-analysis.com 🍃

6. توفير قسائم لدفع ثمن الخدمات

إذا طُلب منك شراء قسائم، يجب عليك الانتباه (على الأقل إذا لم يكن الطلب يأتي من أطفالك). هكذا يعمل المحتالون الذين يسعون وراء أموالك.

إذا طُلب منك شراء قسائم، يجب عليك الانتباه (على الأقل إذا لم يكن الطلب يأتي من أطفالك). هكذا يعمل المحتالون الذين يسعون وراء أموالك.من يريد أن يفعل هذا؟ عدد مذهل من المستخدمين! إنهم جميعًا ضحايا لهجوم الهندسة الاجتماعية. تستخدم الهندسة الاجتماعية الحيل النفسية للتلاعب بالناس ودفعهم إلى القيام بأشياء لا تخدم مصالحهم. يتم استغلال الخصائص البشرية مثل الثقة والخوف والجهل.🤷♀️

الخدعة الشائعة هي التالية: نكون تصفح الإنترنت وفجأة تظهر رسالة تحذيرية يبدو أنها تأتي من Windows. لقد تم اختراق جهاز الكمبيوتر الخاص بك ويجب عليك الاتصال برقم الدعم حتى يقوم أحد موظفي Microsoft بإصلاح جهاز الكمبيوتر الخاص بك. عندما تتصل بهم يخبرونك أن جهاز الكمبيوتر الخاص بك قد تم اختراقه بالفعل. ومع ذلك، فإن هذا يكلف المال، ومن المفترض أن تدفع ثمنه بقسائم. يطلب المجرمون هذا لأن رموز القسائم يصعب على الشرطة تعقبها أكثر من التحويل البنكي.

الحقيقة هي: لا أحد في مأمن من حيل الهندسة الاجتماعية. يمكن للمهاجم الماهر والمستعد جيدًا أن يغري أي شخص بالوقوع في فخ. هناك العديد من الأمثلة على ذلك - ابحث عن "احتيال الرئيس التنفيذي". ولكن في اللحظة التي يتم فيها طلب شيء غير عادي مثل رمز قسيمة لخدمة ما، يمكنك أن تكون على حذر وتهرب من الفخ. وينطبق الشيء نفسه إذا قيل لك أن شخصًا ما سيأتي ليجمع المال منك.🆘

7. توصيل الأجهزة الخارجية غير المعروفة

ذاكرة USB لا أعرف مالكها. لا أقوم بتوصيله. لحسن الحظ، لقد ولت الأيام التي كانت فيها ميزة التشغيل التلقائي لنظام التشغيل Windows تقوم بتشغيل ملف EXE على الفور من محرك أقراص فلاش USB متصل. بشكل افتراضي، يقدم نظاما التشغيل Windows 10 و11 فقط تشغيل Windows Explorer لعرض محتويات محرك أقراص USB. 💼🔌

إذن هذه ليست المشكلة. لكن مثل أي شخص، أنا فضولي. يستغل المهاجمون هذا الأمر ويحفظون ملفات ضارة بأسماء ملفات لا يمكنك مقاومة فتحها.😈

لفترة طويلة، قال خبراء الأمن أنه إذا كنت تريد التسلل إلى شبكة شركة، فكل ما عليك فعله هو ترك بعض أجهزة USB المصابة في موقف سيارات الشركة. سيقوم بعض الموظفين بأخذ محرك أقراص USB محمول وتوصيله بجهاز الكمبيوتر الخاص بهم في العمل. 🕵️♂️

ويقال أيضًا أن برنامج ستوكسنت الخبيث المحترف قد وصل إلى أجهزة الكمبيوتر في المنشأة النووية الإيرانية عبر عصا USB. لا يزال من غير الواضح ما إذا كان محرك أقراص USB هذا قد دخل إلى المصنع من خلال عملية اختراق موقف السيارات أو إذا كان أحد المطلعين قد أحضره. لقد دمر ستوكسنت أجهزة الطرد المركزي في المنشأة النووية وأخر إنتاج المواد الانشطارية اللازمة للقنبلة النووية.🔬

عندما تحتاج إلى إدخال محرك أقراص USB أجنبي: تنطبق نفس القواعد المذكورة في النقطة 5. تحقق من الملفات على www.virustotal.com أو قم بتشغيلها في صندوق رمل.

8. استخدم كلمات المرور الافتراضية

عندما أقوم بتوصيل جهاز جديد يتمتع بحماية كلمة مرور افتراضية، أقوم على الفور بتغيير كلمة المرور الحالية. وينطبق الأمر نفسه على الحسابات عبر الإنترنت التي حصلت على كلمة مرور لها. 🔑

أعترف: لقد كان من النادر أن يأتي جهاز التوجيه بكلمة مرور افتراضية. ولكن من الأهم أن نتحرك بسرعة في الحالات المتبقية. ويرجع السبب في ذلك إلى أن المهاجمين يعرفون كلمات المرور الافتراضية ويحاولون استخدامها لتسجيل الدخول إلى الأجهزة. يمكن أن يساعدك مدير كلمات المرور الجيد في إنشاء كلمات مرور قوية وفريدة لكل موقع وخدمة تستخدمها. 🛡️

9. تمكين خدمات الشبكة غير الضرورية

نادرًا ما يمر شهر دون اكتشاف ثغرة أمنية جديدة في نظام NAS أو كاميرا الويب. غالبًا ما تكون أجهزة الشبكة هذه عرضة لهجمات الإنترنت، مما يسمح للمتسللين بالوصول إلى بيانات NAS أو موجزات كاميرا الويب أو حتى الشبكة المنزلية بأكملها. 🔒👀

لهذا السبب لا أقوم بتفعيل أي خدمات شبكة لا أحتاجها. الوصول عن بعد إلى جهاز التوجيه الخاص بي - معطل. تم تعطيل إمكانية الوصول عن بعد إلى الإضاءة الذكية الخاصة بي. تم تعطيل الوصول إلى NAS والمكنسة الكهربائية الروبوتية أيضًا. 🙅♂️

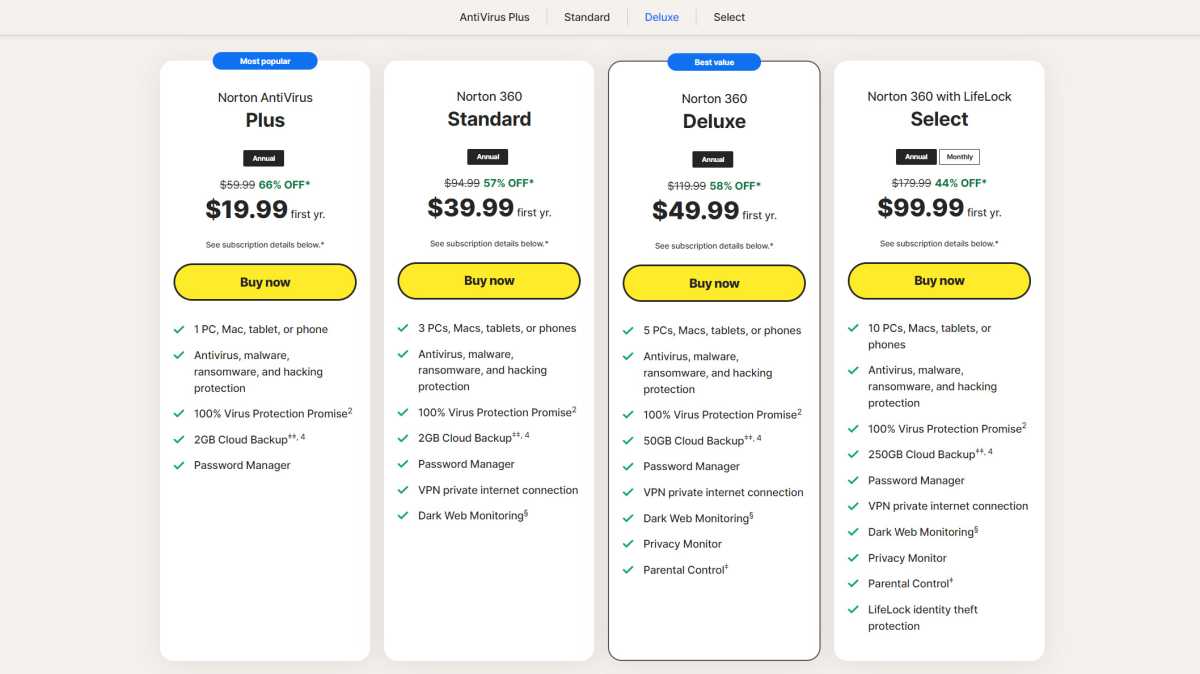

10. شراء نسخة باهظة الثمن من برنامج مكافحة الفيروسات

توفر معظم الشركات المصنعة لبرامج مكافحة الفيروسات ثلاثة إصدارات أو أكثر من البرنامج. لن أشتري أبدًا أغلى منها. لا أحتاج إلى ميزاتك الإضافية الباهظة الثمن.

توفر معظم الشركات المصنعة لبرامج مكافحة الفيروسات ثلاثة إصدارات أو أكثر من البرنامج. لن أشتري أبدًا أغلى منها. لا أحتاج إلى ميزاتك الإضافية الباهظة الثمن.يتوفر برنامج مكافحة الفيروسات بشكل عام في ثلاثة إصدارات: بسيط وجيد وجيد جدًا - أو مضاد فيروسات، أمن الإنترنت وأمان تام. لن أشتري النسخة الثالثة والأغلى ثمنًا أبدًا. 💰

وهذا اعتبار مالي بحت: Si fuera rico, decidiría de manera diferente. Pero mientras el dinero esté limitado, solo compraré la versión media, que generalmente se llama Seguridad en Internet. Esta opción suele ofrecer más que el مايكروسوفت ديفندر gratuito, pero no es tan cara como la versión completa. 📊

مع الخيار الأخير، سأدفع مقابل خدمات لا أحتاج إليها بالضرورة (تنظيف البيانات الوصفية، ومراقبة وسائل التواصل الاجتماعي) أو يمكنني الحصول عليها بسعر أرخص في مكان آخر (خدمات VPN، والتخزين السحابي).

كما قلت، الإصدارات الكاملة تقدم المزيد، ولكنني لا أحتاج إلى هذه الميزة الإضافية. 🚀

وفي الختام، فإن أمن تكنولوجيا المعلومات ليس مسؤولية الخبراء فقط، بل هو التزام يومي يجب على كل مستخدم القيام به لحماية بياناته وأجهزته 🔐.

إن تجنب هذه الأخطاء العشرة الشائعة — بدءًا من عدم نقل الملفات دون إجراء نسخة احتياطية، وتجنب فتح الروابط أو الملفات المشبوهة، ووصولاً إلى إدارة كلمات المرور وخدمات الشبكة بشكل صحيح — يمكن أن يحدث فرقًا كبيرًا في الحماية من فقدان البيانات والهجمات والاحتيال 🚫💻.

إن أكثر من ثلاثة عقود من الخبرة في هذا القطاع تشير إلى أن الوقاية والحذر واستخدام الممارسات الجيدة هي أفضل وسائل الدفاع في بيئة رقمية معرضة للخطر بشكل متزايد.

إن اتباع هذه النصائح لا يضمن فقط مزيدًا من الأمان، بل يضمن أيضًا راحة البال والكفاءة في إدارة معلوماتنا الشخصية والمهنية ✅📊.

تبدأ السلامة بعادات صغيرة لا ينبغي لنا أبدًا الاستهانة بها! 🔑✨