IT-Sicherheit: 10 Fehler, die Sie niemals machen sollten 🚫💻

Ich bin seit über 30 Jahren in der IT-Branche tätig und habe mir im Laufe der Jahre eine Reihe von Verhaltensweisen und Grundsätzen angeeignet, die mir völlig normal und sinnvoll erscheinen. Allerdings stelle ich bei der Beobachtung anderer PC-Nutzer immer wieder riskantes oder zumindest weniger sicherheitsorientiertes Verhalten fest. ⚠️

Por eso, he recopilado las 10 cosas más importantes que nunca haría como experto en seguridad IT, con consejos sobre qué hacer en su lugar.📋

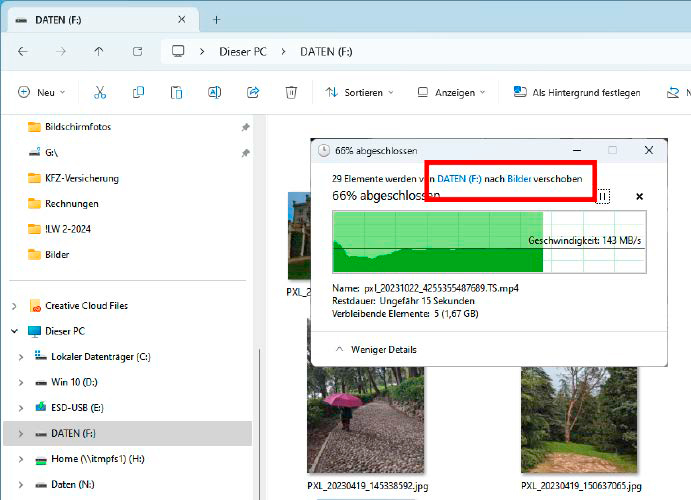

1. Verschieben statt kopieren

Im Windows Explorer ist der Unterschied kaum spürbar: Hier werden Fotos und Videos verschoben statt kopiert. Dies kann die Datensicherheit eher verschlechtern als verbessern.

Im Windows Explorer ist der Unterschied kaum spürbar: Hier werden Fotos und Videos verschoben statt kopiert. Dies kann die Datensicherheit eher verschlechtern als verbessern.Das Verschieben meiner eigenen Dateien statt des Kopierens bereitet mir ein ungutes Gefühl. Hierzu zählen beispielsweise Fotos oder Videos meiner Kamera oder Audioaufnahmen vom Smartphone oder Rekorder. Wenn ich einzelne Dateien verschiebe, besteht die Gefahr, dass sie sofort nach dem Verschieben verloren gehen. Obwohl dies sehr selten vorkommt, kann es nicht völlig ausgeschlossen werden. 🥴

Auch wenn der Umzug erfolgreich ist: Die Daten stehen nur einmal zur Verfügung. Fällt die Festplatte des PCs aus, gehen Daten verloren. Wenn ich einen Fehler mache und die Dateien versehentlich lösche, verliere ich sie auch. Dies sind Risiken, die nur entstehen, wenn Sie statt einer Kopie einen Verschiebungsvorgang einleiten. ⚠️

Wenn Sie denken: „Ich brauche mehr Speicherplatz auf der SD-Karte für neue Fotos“, sollten Sie den Kauf einer zweiten SD-Karte in Erwägung ziehen. Eigene Daten lohnen sich immer. 🏷️

Und wann gebe ich Speicherplatz auf der SD-Karte frei? Dies mache ich, sobald mein Backup-Plan auf dem PC die kopierten Daten gesichert hat. In meinem Fall geschieht dies auf einer Netzwerkfestplatte, die auf einem Raspberry Pi läuft. 💾

Wichtige Dateien werden außerdem automatisch verschlüsselt und in den Cloud-Speicher hochgeladen. ☁️

2. Eigene Daten ohne Backup sichern

Ich habe für alle meine wichtigen Daten eine automatische Sicherung eingerichtet. Weil mir das Speichern von erstellten Dateien ohne Backup zu riskant ist. Hierzu zählen alle Daten, die ich in Apps eingebe, egal ob für Android, iOS oder Windows. Nur weil die meisten Apps keine leicht erkennbare Backup-Funktion bieten, entbindet das die Nutzer nicht von der Verantwortung für ihre Daten.🤔

So wurden beispielsweise an zwei Schulen im deutschen Koblenz mehrere hundert Schul-iPads aufgrund eines Fehlers vom Schulnetzwerk getrennt. Handschriftliche Notizen in der von Schülern verwendeten Goodnotes-App wurden gelöscht. Viele Schüler hatten ausschließlich mit Schul-iPads und dieser App gearbeitet, sodass es keine zweite Kopie ihrer Notizen gab. Von Datenverlust waren rund 500 der 7.500 iPads betroffen, da sie zum Zeitpunkt des Ausfalls mit dem Schulnetzwerk verbunden waren. 😟

Die Cloud-Sicherung, wie sie bei iPads üblich ist, wurde aus Datenschutzgründen deaktiviert. Eine andere Form der Datensicherung scheint nicht verwendet worden zu sein. Die Schuld trifft hier nicht die betroffenen Studierenden, wohl aber den zuständigen Systemadministrator. 👨💻

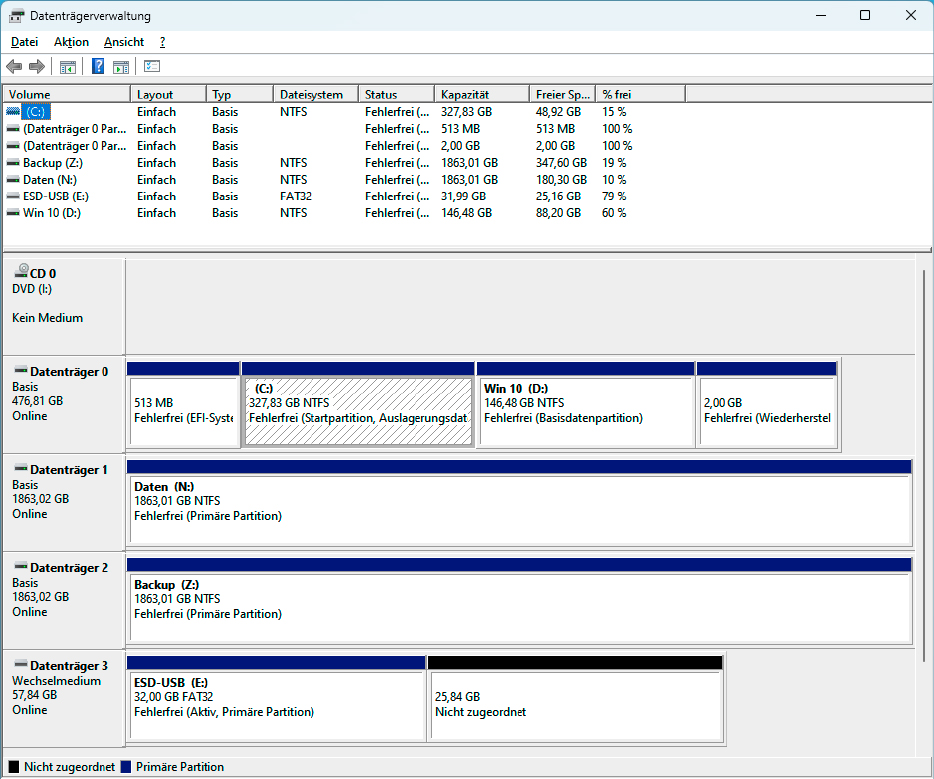

3. Speicher formatieren, ohne ihn gründlich zu überprüfen

Die Datenträgerverwaltung zeigt jedes angeschlossene Laufwerk mit allen seinen Partitionen an. Sie können eine Partition einfach anhand ihres Namens und ihrer Größe identifizieren.

Die Datenträgerverwaltung zeigt jedes angeschlossene Laufwerk mit allen seinen Partitionen an. Sie können eine Partition einfach anhand ihres Namens und ihrer Größe identifizieren.Ich würde diesen Fehler nie machen – weil ich ihn schon einmal gemacht habe. Daher kann ich nur aus Erfahrung raten: Formatieren Sie ein Speicherlaufwerk nur, wenn Sie sicher sind, dass Sie das richtige Laufwerk ausgewählt haben.🔍

Jahrelang habe ich externe USB-Festplatten zum Speichern meiner Dateien verwendet. Die Ordnerstruktur auf diesen Datenträgern war im Allgemeinen identisch. Ich hatte die Ordner „Eigene Dokumente“, „Videos“, „Temp“, „Virtuelle PCs“ und noch einige mehr. Außerdem handelte es sich bei allen Scheiben um das gleiche Modell, das ich einmal günstig erstanden hatte. Einige dieser Discs hatten sogar die gleiche Medienbezeichnung: „Daten“.

Das war nicht besonders klug, da es zu Verwirrung führte. Eines späten Abends verwechselte ich eines dieser Laufwerke mit einem anderen und formatierte das falsche. 🤦♂️

Seitdem benenne und beschrifte ich meine externen Festplatten und USB-Sticks sehr deutlich und kontrolliere sie vor dem Formatieren noch einmal.📝

Erst prüfen, dann formatieren: Um unbeabsichtigten Datenverlust zu vermeiden, ist die Auswahl des richtigen Laufwerks vor dem Formatieren entscheidend. Überprüfen Sie im Windows Explorer den Laufwerksbuchstaben der Festplatte oder Partition, die Sie formatieren möchten. Dies ist bei Systemen mit mehreren Laufwerken oft nicht ersichtlich. Nehmen Sie sich die Zeit zur Überprüfung und trennen Sie zur Klarstellung andere Festplatten und andere Speichergeräte. Der Name und die Größe der Festplatte helfen Ihnen bei der Identifizierung. 🖥️

Starten Sie außerdem die Datenträgerverwaltung, indem Sie in die Windows-Suche „Datenträgerverwaltung“ eingeben. Alle angeschlossenen Festplatten und ihre Partitionen werden angezeigt. Beginnen Sie mit der Formatierung erst, wenn Sie sicher sind, dass Sie die richtige Festplatte, das richtige USB-Laufwerk oder die richtige Partition gefunden haben.

4. Öffnen von Links in E-Mails

Ich öffne nicht gerne einen Link in einer E-Mail. Und ich öffne niemals einen Link, wenn die E-Mail angeblich von meiner Bank oder meinem Zahlungsdienstleister stammt. Ich öffne den Link in der monatlichen PayPal-E-Mail nicht einmal, obwohl ich weiß, dass er wirklich von PayPal ist. 🚫💳

Warum nicht? Heutzutage ist es für einen Angreifer sehr einfach, eine täuschend echte Kopie einer Bank-E-Mail zu erstellen. Ich konnte nicht zuverlässig zwischen einer Phishing-E-Mail und einer legitimen E-Mail meiner Bank unterscheiden – zumindest nicht in der kurzen Zeit, die mir zum Überprüfen meines Posteingangs zur Verfügung steht. ⌛

Stattdessen öffne ich Online-Banking und andere wichtige Seiten über Links, die ich in meinem Browser gespeichert habe, oder indem ich die Adresse jedes Mal erneut in den Browser eingebe. Ich melde mich auf der Site an und überprüfe mein Kundenkonto auf neue Nachrichten. Wenn nicht, handelt es sich bei der E-Mail-Nachricht entweder um einen Betrug oder sie ist für die Bank nicht wichtig genug, um den Betrag meinem Konto gutzuschreiben. Damit ist die Sache für mich erledigt.

Beratung: Ändern Sie diese 5 Windows-Einstellungen zur Verbesserung Ihres Datenschutzes.

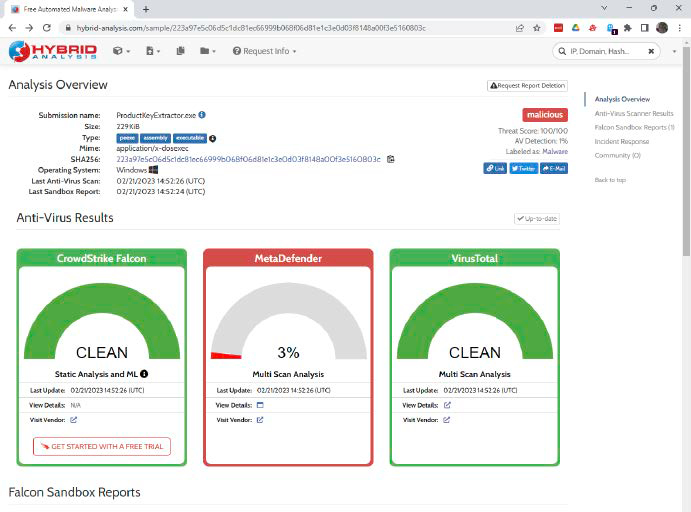

5. Öffnen Sie verdächtige Dateien

Wenn eine Datei verdächtig ist, sei es ein Programm oder ein Dokument, öffne ich sie nicht. Das Risiko ist einfach zu groß. Als IT-Redakteur lade ich natürlich ständig Tools aus dem Internet herunter und viele davon werden von einer Antivirensoftware gescannt. Dies ist ein Hinweis, der eine Datei verdächtig erscheinen lässt. 🦠

Ein weiteres Zeichen ist die Quelle. Dateien von verdächtigen Websites sind genauso verdächtig wie Dateien, die an E-Mails angehängt sind oder aus Links in E-Mails stammen. Wenn ich das Öffnen oder Starten solcher Dateien nicht vermeiden kann, überprüfe ich sie immer zuerst mit dem Tool www.virustotal.com. Der Online-Dienst analysiert eine Archiv mit über 60 Virenscannern. 🔒

Wenn Sie noch mehr Informationen zu einer verdächtigen Datei wünschen, als www.virustotal.com bereitstellt, können Sie verdächtige Dateien auch in eine Online-Sandbox hochladen. Dies ist jedoch etwas komplizierter als ein Virustotal-Test. Für die Dienste ist häufig eine Registrierung erforderlich und sie sind teilweise kostenpflichtig.

Eine kostenlose und einfache Online-Sandbox ohne Registrierung ist verfügbar unter hybrid-analysis.com 🍃

6. Gutscheine zur Bezahlung von Dienstleistungen bereitstellen

Wenn Sie aufgefordert werden, Gutscheine zu kaufen, sollten Sie aufmerksam sein (zumindest, wenn die Aufforderung nicht von Ihren Kindern kommt). So gehen Betrüger vor, die es auf Ihr Geld abgesehen haben.

Wenn Sie aufgefordert werden, Gutscheine zu kaufen, sollten Sie aufmerksam sein (zumindest, wenn die Aufforderung nicht von Ihren Kindern kommt). So gehen Betrüger vor, die es auf Ihr Geld abgesehen haben.Wer würde das tun wollen? Eine erstaunliche Anzahl von Benutzern! Sie alle sind Opfer eines Social-Engineering-Angriffs. Beim Social Engineering werden psychologische Tricks eingesetzt, um Menschen zu manipulieren und sie dazu zu bringen, Dinge zu tun, die nicht in ihrem besten Interesse sind. Menschliche Eigenschaften wie Vertrauen, Angst und Ignoranz werden ausgenutzt.🤷♀️

Ein beliebter Trick ist der folgende: Sind im Internet surfen und plötzlich erscheint eine Warnmeldung, die scheinbar von Windows kommt. Ihr PC wurde gehackt und Sie sollten eine Supportnummer anrufen, damit ein Microsoft-Mitarbeiter Ihren PC repariert. Wenn Sie anrufen, wird Ihnen mitgeteilt, dass Ihr PC tatsächlich gehackt wurde. Dies kostet allerdings Geld und soll mit Gutscheinen bezahlt werden. Kriminelle fordern dies, da Gutscheincodes für die Polizei viel schwieriger aufzuspüren sind als eine Banküberweisung.

Tatsache ist: Niemand ist vor den Tricks des Social Engineering sicher. Ein gut vorbereiteter und geschickter Angreifer kann jeden in eine Falle locken. Dafür gibt es viele Beispiele – suchen Sie nach „CEO-Betrug“. Doch sobald etwas so Ungewöhnliches wie ein Gutscheincode für eine Dienstleistung verlangt wird, können Sie auf der Hut sein und der Falle entgehen. Dasselbe gilt, wenn Ihnen mitgeteilt wird, dass jemand kommt, um Geld von Ihnen abzuholen.🆘

7. Unbekannte externe Geräte anschließen

Ein USB-Stick, dessen Besitzer ich nicht kenne. Ich verbinde es nicht. Glücklicherweise sind die Zeiten vorbei, in denen die Windows-Autostart-Funktion sofort eine EXE-Datei von einem angeschlossenen USB-Stick startete. Standardmäßig bieten Windows 10 und 11 nur die Möglichkeit, den Windows Explorer zu starten, um den Inhalt des USB-Laufwerks anzuzeigen. 💼🔌

Das ist also nicht das Problem. Aber wie jeder andere bin ich neugierig. Angreifer nutzen dies aus und speichern schädliche Dateien unter Dateinamen, die Sie nicht widerstehen können zu öffnen.😈

Lange Zeit behaupteten Sicherheitsexperten, man müsse lediglich ein paar infizierte USB-Geräte auf dem Firmenparkplatz zurücklassen, um in ein Unternehmensnetzwerk einzudringen. Manche Mitarbeiter nehmen einen USB-Stick und stecken ihn in ihren Arbeits-PC. 🕵️♂️

Auch die professionelle Schadsoftware Stuxnet soll über einen USB-Stick auf die Rechner der iranischen Atomanlage gelangt sein. Es bleibt abzuwarten, ob dieser USB-Stick durch den Hackerangriff auf den Parkplatz in die Anlage gelangte oder ob ihn ein Insider einbrachte. Stuxnet zerstörte die Zentrifugen der Atomanlage und verzögerte die Produktion von spaltbarem Material für eine Atombombe.🔬

Wenn Sie ein fremdes USB-Laufwerk anschließen müssen: Es gelten die gleichen Regeln wie unter Punkt 5. Überprüfen Sie die Dateien auf www.virustotal.com oder führen Sie sie in einer Sandbox aus.

8. Verwenden Sie Standardkennwörter

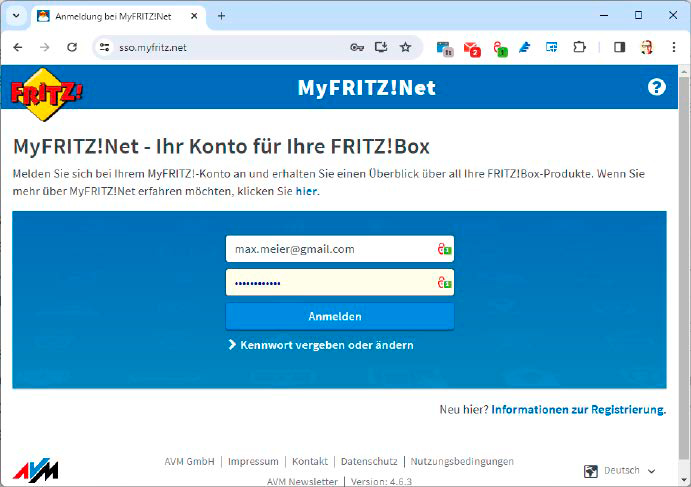

Wenn ich ein neues Gerät anschließe, das standardmäßig über einen Passwortschutz verfügt, ändere ich sofort das vorhandene Passwort. Dasselbe gilt für Online-Konten, für die ich ein Passwort erhalten habe. 🔑

Ich gebe zu: Ha sido raro que un router venga con una contraseña por defecto. Sin embargo, es todavía más importante actuar rápido en los casos restantes. Esto se debe a que los atacantes conocen las contraseñas por defecto y tratan de utilizarlas para iniciar sesión en los dispositivos. Un buen Passwort-Manager puede ayudarte a crear contraseñas fuertes y únicas para cada sitio y servicio que utilices. 🛡️

9. Aktivieren Sie unnötige Netzwerkdienste

Es vergeht kaum ein Monat, ohne dass eine neue Sicherheitslücke in einem NAS oder einer Webcam entdeckt wird. Diese Netzwerkgeräte sind häufig anfällig für Angriffe aus dem Internet, wodurch Hacker auf NAS-Daten, Webcam-Feeds oder sogar das gesamte Heimnetzwerk zugreifen können. 🔒👀

Deshalb aktiviere ich keine Netzwerkdienste, die ich nicht benötige. Fernzugriff auf meinen Router – deaktiviert. Fernzugriff auf meine intelligente Beleuchtung – deaktiviert. Der Zugriff auf mein NAS und den Saugroboter ist ebenfalls deaktiviert. 🙅♂️

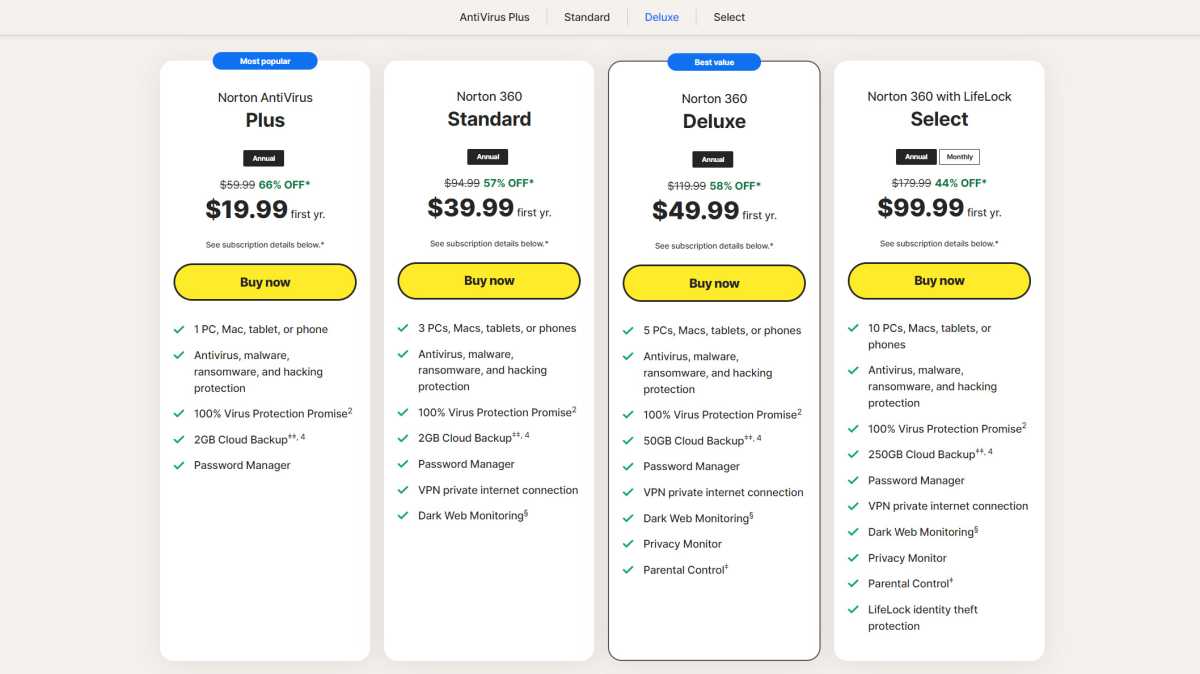

10. Kauf einer teuren Antivirenversion

Die meisten Antivirenhersteller bieten drei oder mehr Versionen des Programms an. Ich würde nie das teuerste kaufen. Ich brauche Ihre teuren Zusatzfunktionen nicht.

Die meisten Antivirenhersteller bieten drei oder mehr Versionen des Programms an. Ich würde nie das teuerste kaufen. Ich brauche Ihre teuren Zusatzfunktionen nicht.Antivirensoftware ist im Allgemeinen in drei Versionen erhältlich: Einfach, Gut und Sehr Gut – oder Antivirus, Internetsicherheit und absolute Sicherheit. Ich würde nie die dritte und teurere Version kaufen. 💰

Das ist eine rein finanzielle Überlegung: Si fuera rico, decidiría de manera diferente. Pero mientras el dinero esté limitado, solo compraré la versión media, que generalmente se llama Seguridad en Internet. Esta opción suele ofrecer más que el Microsoft Defender gratuito, pero no es tan cara como la versión completa. 📊

Bei Letzterem würde ich für Dienste bezahlen, die ich nicht unbedingt benötige (Metadatenbereinigung, Social Media Monitoring) oder die ich woanders günstiger bekomme (VPN-Dienste, Cloud-Speicher).

Wie gesagt, die Vollversionen bieten mehr, aber dieses Extra brauche ich nicht. 🚀

Zusammenfassend lässt sich sagen, dass IT-Sicherheit nicht nur in der Verantwortung von Experten liegt, sondern eine tägliche Verpflichtung jedes Benutzers zum Schutz seiner Daten und Geräte ist 🔐.

Das Vermeiden dieser 10 häufigen Fehler – vom Nichtverschieben von Dateien ohne Backup über das Vermeiden des Öffnens verdächtiger Links oder Dateien bis hin zur ordnungsgemäßen Verwaltung von Passwörtern und Netzwerkdiensten – kann einen großen Unterschied beim Schutz vor Datenverlust, Angriffen und Betrug ausmachen 🚫💻.

Mehr als drei Jahrzehnte Erfahrung in diesem Sektor zeigen, dass Prävention, Umsicht und die Anwendung bewährter Verfahren die beste Verteidigung in einer zunehmend anfälligen digitalen Umgebung sind.

Die Umsetzung dieser Tipps sorgt nicht nur für mehr Sicherheit, sondern auch für ein ruhiges Gewissen und mehr Effizienz bei der Verwaltung unserer persönlichen und beruflichen Daten ✅📊.

Sicherheit beginnt mit kleinen Gewohnheiten, die wir niemals unterschätzen sollten! 🔑✨