Sécurité informatique : 10 erreurs à ne jamais commettre 🚫💻

Je travaille dans le secteur informatique depuis plus de 30 ans et, au fil des années, j'ai acquis un certain nombre de comportements et de principes qui me semblent tout à fait normaux et sensés. Cependant, lorsque j'observe d'autres utilisateurs de PC, je découvre souvent des comportements risqués ou du moins moins axés sur la sécurité. ⚠️

Por eso, he recopilado las 10 cosas más importantes que nunca haría como experto en seguridad IT, con consejos sobre qué hacer en su lugar.📋

1. Déplacer au lieu de copier

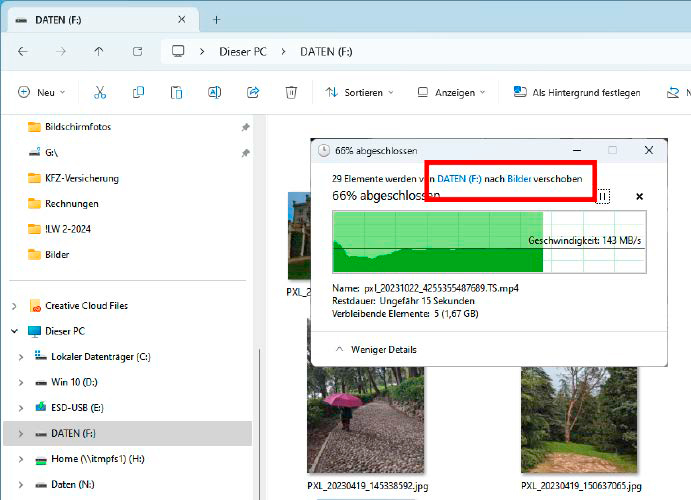

Dedans Explorateur Windows, la diferencia apenas se nota: Aquí, las fotos y los videos se mueven en lugar de copiarse. Esto puede empeorar la seguridad de los datos en lugar de mejorarla.

Dedans Explorateur Windows, la diferencia apenas se nota: Aquí, las fotos y los videos se mueven en lugar de copiarse. Esto puede empeorar la seguridad de los datos en lugar de mejorarla.Déplacer mes propres fichiers au lieu de les copier me donne un sentiment de malaise. Cela inclut, par exemple, des photos ou des vidéos de mon appareil photo ou des enregistrements audio d'un smartphone ou d'un enregistreur. Si je déplace des fichiers individuels, je cours le risque de les perdre dès que je les déplace. Bien que cela soit très rare, cela ne peut pas être complètement exclu. 🥴

Même si le processus de déplacement réussit : les données ne seront disponibles qu'une seule fois. Si le disque dur du PC tombe en panne, les données sont perdues. Si je fais une erreur et supprime accidentellement les fichiers, je les perds également. Il s’agit de risques qui surviennent uniquement si vous lancez une opération de déplacement au lieu d’une copie. ⚠️

Si vous pensez : « J’ai besoin de plus d’espace sur la carte SD pour de nouvelles photos », pensez à acheter une deuxième carte SD. Vos propres données sont toujours utiles. 🏷️

Et quand est-ce que je libère de l'espace sur la carte SD ? Je le fais dès que mon plan de sauvegarde sur le PC a sauvegardé les données copiées. Dans mon cas, cela se fait sur un disque dur réseau fonctionnant sur un Raspberry Pi. 💾

Les fichiers importants sont également automatiquement cryptés et téléchargés vers le stockage cloud. ☁️

2. Sauvegarder mes propres données sans sauvegarde

J'ai configuré une sauvegarde automatique de toutes mes données importantes. Parce que sauvegarder les fichiers que j'ai créés sans sauvegarde est trop risqué pour moi. Cela inclut toutes les données que je saisis dans les applications, qu'elles soient pour Android, iOS ou Windows. Ce n’est pas parce que la plupart des applications n’offrent pas de fonction de sauvegarde facilement reconnaissable que les utilisateurs sont dégagés de toute responsabilité vis-à-vis de leurs données.🤔

Par exemple, dans deux écoles de Coblence, en Allemagne, plusieurs centaines d’iPads scolaires ont été déconnectés du réseau scolaire en raison d’un bug. Les notes manuscrites sur l'application Goodnotes utilisées par les étudiants ont été supprimées. De nombreux étudiants travaillaient exclusivement avec les iPads de l’école et cette application, ce qui signifie qu’il n’y avait pas de copie secondaire de leurs notes. Environ 500 des 7 500 iPad ont été touchés par la perte de données parce qu'ils étaient connectés au réseau de l'école au moment de la panne. 😟

La sauvegarde dans le cloud, comme c'est souvent le cas pour les iPad, a été désactivée pour des raisons de protection des données. Aucune autre forme de sauvegarde des données ne semble avoir été utilisée. Les étudiants concernés ne peuvent pas être tenus responsables ici, mais l'administrateur système responsable l'est. 👨💻

3. Formater le stockage sans un examen approfondi

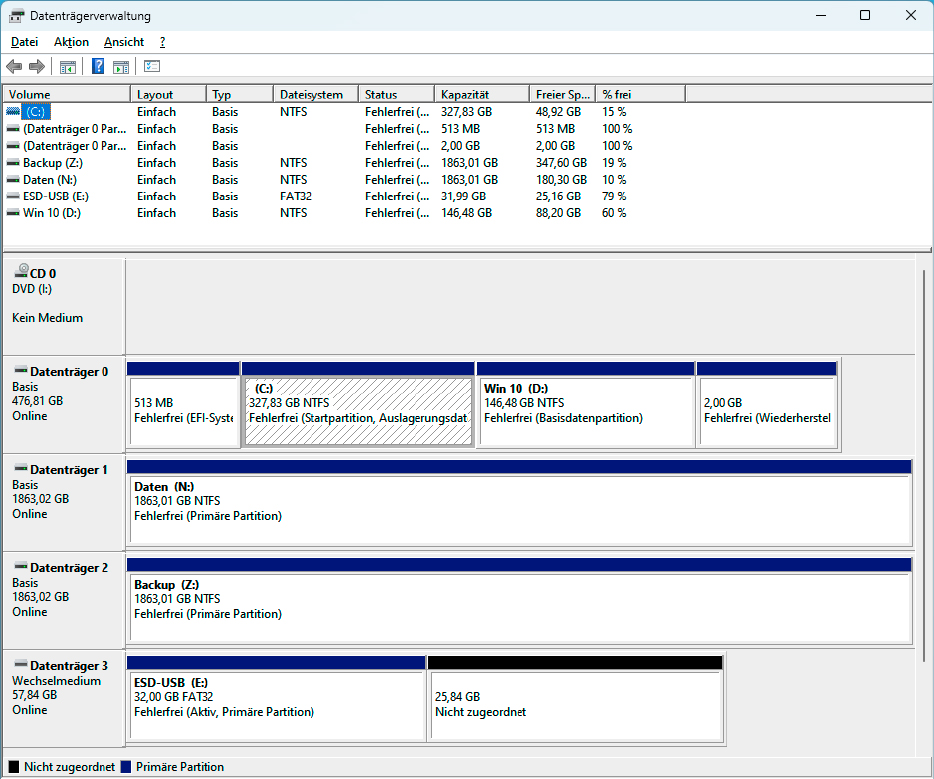

La gestion des disques affiche chaque lecteur connecté avec toutes ses partitions. Vous pouvez facilement identifier une partition par son nom et sa taille.

La gestion des disques affiche chaque lecteur connecté avec toutes ses partitions. Vous pouvez facilement identifier une partition par son nom et sa taille.Je ne ferais jamais cette erreur, car je l’ai déjà fait. Par conséquent, je ne peux que vous conseiller, par expérience : ne formatez un disque de stockage que lorsque vous êtes sûr d'avoir sélectionné le bon disque.🔍

Pendant des années, j’ai utilisé des disques durs USB externes pour stocker mes fichiers. La structure des dossiers sur ces disques était généralement identique. J'avais les dossiers « Mes documents », « Vidéos », « Temp », « PC virtuels » et quelques autres. De plus, tous les disques étaient du même modèle, que j'avais acheté une fois à un bon prix. Certains de ces disques avaient même la même désignation de support : « Données ».

Ce n’était pas très intelligent, car cela a créé de la confusion. Alors, tard dans la nuit, j'ai fini par confondre l'un de ces disques avec un autre et j'ai formaté le mauvais. 🤦♂️

Depuis lors, j'ai très clairement nommé et étiqueté mes disques durs externes et mes clés USB et je les vérifie à nouveau avant de les formater.📝

D'abord vérifier, puis formater : Choisir le bon lecteur avant le formatage est essentiel pour éviter toute perte de données involontaire. Dans l’Explorateur Windows, vérifiez la lettre de lecteur du disque dur ou de la partition que vous souhaitez formater. Cela n’est souvent pas évident dans les systèmes avec plusieurs lecteurs. Prenez le temps de vérifier, déconnectez les autres disques durs et autres périphériques de stockage pour plus de clarté. Le nom du disque et sa taille vous aideront à l'identifier. 🖥️

Démarrez également la gestion des disques en entrant « Gestion des disques » dans la recherche Windows. Tous les disques connectés et leurs partitions seront affichés. Ne démarrez le formatage que lorsque vous êtes sûr d'avoir trouvé le bon disque dur, la bonne clé USB ou la bonne partition.

4. Ouvrir des liens dans les e-mails

Je n'aime pas ouvrir un lien dans un e-mail. Et je n'ouvre jamais un lien si l'e-mail provient soi-disant de ma banque ou de mon fournisseur de services de paiement. Je n'ouvre même pas le lien dans l'e-mail mensuel de PayPal, même si je sais qu'il provient en réalité de PayPal. 🚫💳

Pourquoi pas? De nos jours, il est très facile pour un attaquant de créer une copie faussement réelle d’un e-mail bancaire. Je n'ai pas pu faire de manière fiable la différence entre un e-mail de phishing et un e-mail légitime de ma banque, du moins pas dans le court laps de temps dont je dispose pour vérifier ma boîte de réception. ⌛

Au lieu de cela, j'ouvre les services bancaires en ligne et d'autres pages importantes via des liens que j'ai enregistrés dans mon navigateur ou en retapant l'adresse dans le navigateur à chaque fois. Je me connecte au site et vérifie mon compte client pour les nouveaux messages. Si ce n’est pas le cas, le message électronique est soit une arnaque, soit pas suffisamment important pour que la banque crédite mon compte. C'est la fin de l'affaire pour moi.

Conseil: Changez ces 5 Paramètres Windows pour améliorer la confidentialité de vos données.

5. Ouvrir les fichiers suspects

Si un fichier est suspect, qu'il s'agisse d'un programme ou d'un document, je ne l'ouvre pas. Le risque est tout simplement trop grand. En tant qu'éditeur informatique, je télécharge bien sûr constamment des outils sur Internet, et beaucoup d'entre eux sont analysés par un logiciel antivirus. C’est un indice qui rend un fichier suspect. 🦠

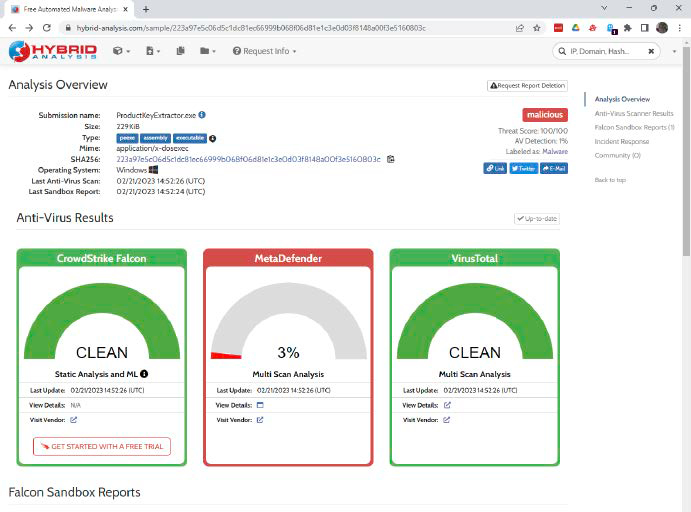

Un autre signe est la source. Les fichiers provenant de sites suspects sont tout aussi suspects que les fichiers joints à des e-mails ou provenant de liens dans des e-mails. Si je ne peux pas éviter d'ouvrir ou de lancer de tels fichiers, je les vérifie toujours d'abord avec l'outil www.virustotal.com. Le service en ligne analyse un archives avec plus de 60 antivirus. 🔒

Si vous souhaitez obtenir encore plus d'informations sur un fichier suspect que celles fournies par www.virustotal.com, vous pouvez également télécharger les fichiers suspects dans un bac à sable en ligne. Cependant, c'est un peu plus compliqué qu'un test Virustotal. Les services nécessitent souvent une inscription et sont parfois payants.

Un bac à sable en ligne gratuit et facile sans inscription est disponible sur hybrid-analysis.com 🍃

6. Fournir des bons pour le paiement des services

Si on vous demande d'acheter des bons d'achat, vous devez y prêter attention (du moins si la demande ne vient pas de vos enfants). C'est ainsi que fonctionnent les escrocs qui en veulent à votre argent.

Si on vous demande d'acheter des bons d'achat, vous devez y prêter attention (du moins si la demande ne vient pas de vos enfants). C'est ainsi que fonctionnent les escrocs qui en veulent à votre argent.Qui voudrait faire ça ? Un nombre incroyable d'utilisateurs ! Ils sont tous victimes d’une attaque d’ingénierie sociale. L’ingénierie sociale utilise des astuces psychologiques pour manipuler les gens et les amener à faire des choses qui ne sont pas dans leur intérêt. Les caractéristiques humaines telles que la confiance, la peur et l’ignorance sont exploitées.🤷♀️

Une astuce populaire est la suivante : Sont surfer sur Internet et soudain un message d'avertissement apparaît qui semble provenir de Windows. Votre PC a été piraté et vous devez appeler un numéro d'assistance pour qu'un employé de Microsoft répare votre PC. Lorsque vous appelez, ils vous disent que votre PC a effectivement été piraté. Cependant, cela coûte de l'argent et vous êtes censé le payer avec des bons d'achat. Les criminels exigent cela car les codes de bons sont beaucoup plus difficiles à retracer pour la police qu'un virement bancaire.

Le fait est que : Personne n’est à l’abri des astuces de l’ingénierie sociale. Un attaquant bien préparé et compétent peut attirer n’importe qui dans un piège. Il existe de nombreux exemples de ce type : recherchez « fraude au PDG ». Mais dès qu'une chose aussi inhabituelle qu'un code de bon d'achat pour un service est demandée, vous pouvez être sur vos gardes et échapper au piège. Il en va de même si on vous dit que quelqu’un viendra récupérer votre argent.🆘

7. Connectez des périphériques externes inconnus

Une clé USB dont je ne connais pas le propriétaire. Je ne le connecte pas. Heureusement, l’époque où la fonction de démarrage automatique de Windows lançait immédiatement un fichier EXE à partir d’une clé USB connectée est révolue. Par défaut, Windows 10 et 11 proposent uniquement de lancer l'Explorateur Windows pour afficher le contenu de la clé USB. 💼🔌

Donc ce n'est pas le problème. Mais comme tout le monde, je suis curieux. Les attaquants profitent de cela et enregistrent des fichiers malveillants avec des noms de fichiers que vous ne pouvez pas résister à ouvrir.😈

Pendant longtemps, les experts en sécurité ont dit que si vous vouliez infiltrer un réseau d’entreprise, il suffisait de laisser quelques périphériques USB infectés sur le parking de l’entreprise. Certains employés prennent une clé USB et la branchent sur leur ordinateur de travail. 🕵️♂️

Le malware professionnel Stuxnet aurait également atteint les ordinateurs de l'installation nucléaire iranienne via une clé USB. Il reste à voir si cette clé USB est entrée dans l'usine par le biais du piratage du parking ou si un initié l'a introduite. Stuxnet a détruit les centrifugeuses de l'installation nucléaire et a retardé la production de matière fissile pour une bombe nucléaire.

Lorsque vous devez insérer une clé USB étrangère : les mêmes règles s'appliquent qu'au point 5. Vérifiez les fichiers sur www.virustotal.com ou exécutez-les dans un sandbox.

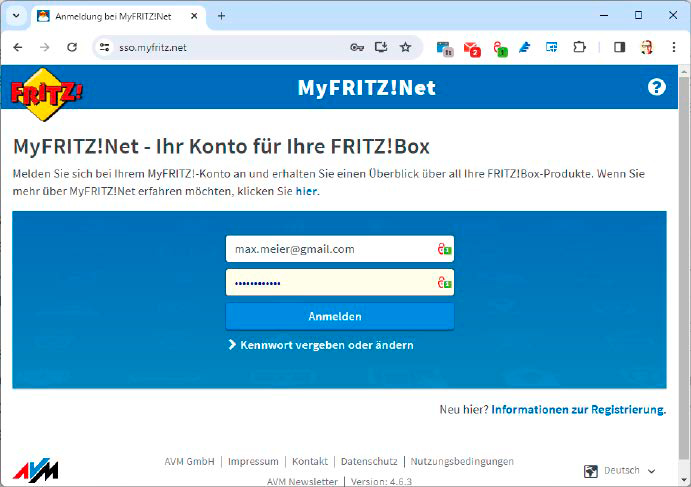

8. Utilisez les mots de passe par défaut

Lorsque je connecte un nouvel appareil doté d'une protection par mot de passe par défaut, je modifie immédiatement le mot de passe existant. Il en va de même pour les comptes en ligne pour lesquels un mot de passe m’a été attribué. 🔑

J'avoue : Ha sido raro que un router venga con una contraseña por defecto. Sin embargo, es todavía más importante actuar rápido en los casos restantes. Esto se debe a que los atacantes conocen las contraseñas por defecto y tratan de utilizarlas para iniciar sesión en los dispositivos. Un buen gestionnaire de mots de passe puede ayudarte a crear contraseñas fuertes y únicas para cada sitio y servicio que utilices. 🛡️

9. Activer les services réseau inutiles

Il est rare qu’un mois se passe sans qu’une nouvelle vulnérabilité de sécurité soit découverte dans un NAS ou une webcam. Ces périphériques réseau sont souvent vulnérables aux attaques Internet, permettant aux pirates d'accéder aux données NAS, aux flux de webcam ou même à l'ensemble du réseau domestique. 🔒👀

C'est pourquoi je n'active aucun service réseau dont je n'ai pas besoin. Accès à distance à mon routeur — désactivé. Accès à distance à mon éclairage intelligent — désactivé. L'accès à mon NAS et au robot aspirateur est également désactivé. 🙅♂️

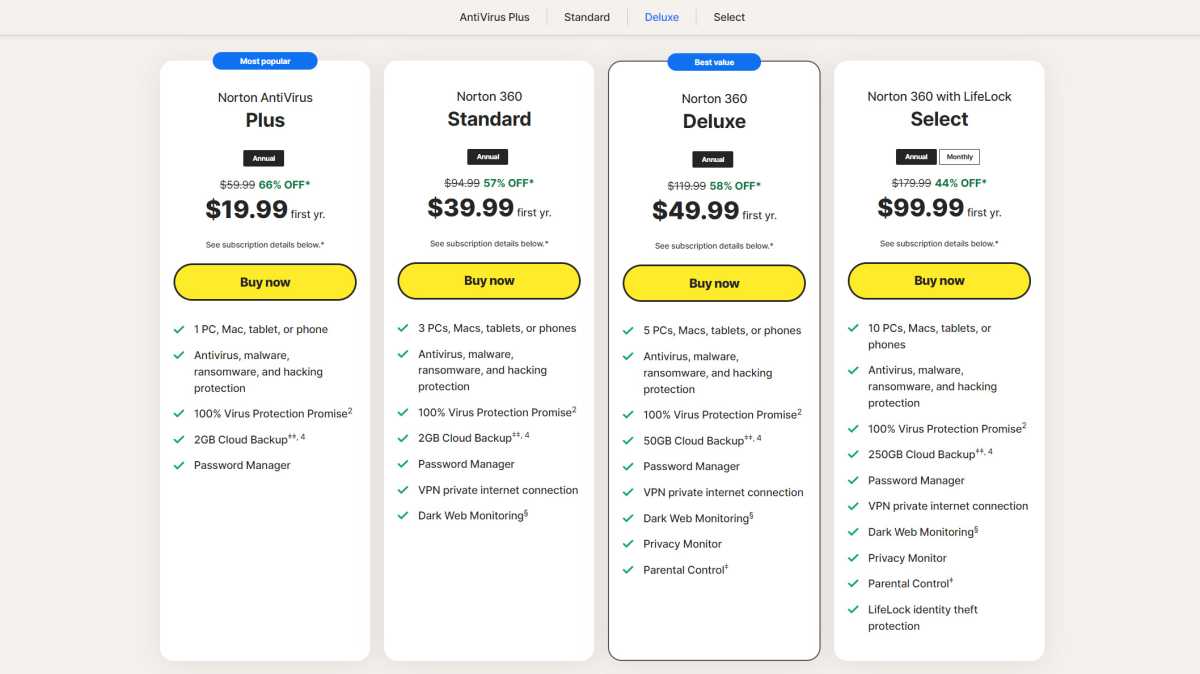

10. Acheter une version coûteuse d'un antivirus

La plupart des fabricants d’antivirus proposent trois versions ou plus du programme. Je n'achèterais jamais le plus cher. Je n’ai pas besoin de vos fonctionnalités supplémentaires coûteuses.

La plupart des fabricants d’antivirus proposent trois versions ou plus du programme. Je n'achèterais jamais le plus cher. Je n’ai pas besoin de vos fonctionnalités supplémentaires coûteuses.Les logiciels antivirus sont généralement disponibles en trois versions : Simple, Bon et Très Bon — ou antivirus, sécurité Internet et une sécurité totale. Je n'achèterai jamais la troisième version, plus chère. 💰

Il s’agit d’une considération purement financière : Si fuera rico, decidiría de manera diferente. Pero mientras el dinero esté limitado, solo compraré la versión media, que generalmente se llama Seguridad en Internet. Esta opción suele ofrecer más que el Microsoft Défenseur gratuito, pero no es tan cara como la versión completa. 📊

Avec ce dernier, je paierais pour des services dont je n'ai pas forcément besoin (nettoyage des métadonnées, surveillance des réseaux sociaux) ou que je peux obtenir moins cher ailleurs (services VPN, stockage cloud).

Comme je l'ai dit, les versions complètes offrent plus, mais je n'ai pas besoin de ce supplément. 🚀

En conclusion, la sécurité informatique n’est pas seulement la responsabilité des experts, mais un engagement quotidien que chaque utilisateur doit prendre pour protéger ses données et ses appareils 🔐.

Éviter ces 10 erreurs courantes — comme ne pas déplacer de fichiers sans sauvegarde, éviter d’ouvrir des liens ou des fichiers suspects ou gérer correctement les mots de passe et les services réseau — peut faire une grande différence dans la protection contre la perte de données, les attaques et la fraude 🚫💻.

Plus de trois décennies d’expérience dans le secteur démontrent que la prévention, la prudence et l’utilisation de bonnes pratiques sont la meilleure défense dans un environnement numérique de plus en plus vulnérable.

Adopter ces conseils assure non seulement une plus grande sécurité, mais aussi une tranquillité d’esprit et une efficacité dans la gestion de nos informations personnelles et professionnelles ✅📊.

La sécurité commence par de petites habitudes que nous ne devrions jamais sous-estimer ! 🔑✨