Sicurezza informatica: 10 errori da non commettere mai 🚫💻

Lavoro nel settore IT da oltre 30 anni e nel corso degli anni ho acquisito una serie di comportamenti e principi che mi sembrano del tutto normali e sensati. Tuttavia, osservando altri utenti di PC, spesso scopro comportamenti rischiosi o comunque meno orientati alla sicurezza. ⚠️

Per questo motivo ho stilato una lista delle 10 cose più importanti che non farei mai come esperto in sicurezza informatica, con consigli su cosa fare invece.📋

1. Spostare invece di copiare

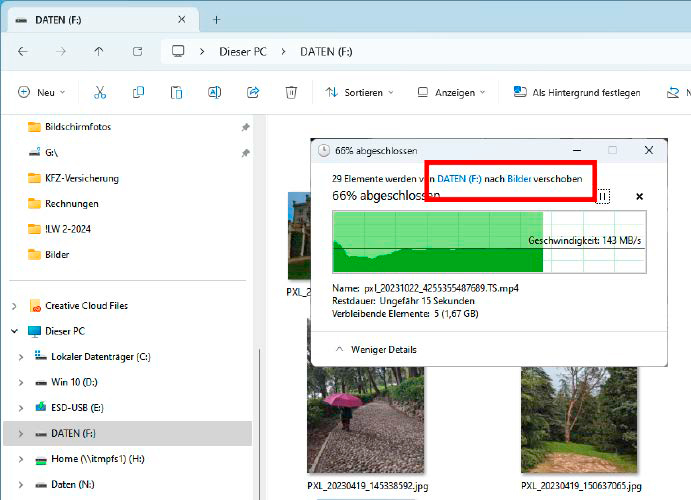

In Esplora risorse di Windows la differenza è appena percettibile: qui le foto e i video vengono spostati anziché copiati. Ciò può peggiorare la sicurezza dei dati anziché migliorarla.

In Esplora risorse di Windows la differenza è appena percettibile: qui le foto e i video vengono spostati anziché copiati. Ciò può peggiorare la sicurezza dei dati anziché migliorarla.Mi sento a disagio quando sposto i miei file anziché copiarli. Tra questi rientrano, ad esempio, foto o video registrati con la mia macchina fotografica o registrazioni audio effettuate con uno smartphone o un registratore. Se sposto singoli file, corro il rischio di perderli subito. Sebbene si tratti di un caso molto raro, non è possibile escluderlo completamente. 🥴

Anche se il processo di spostamento va a buon fine: i dati saranno disponibili una sola volta. Se il disco rigido del PC si guasta, i dati vanno persi. Se commetto un errore e cancello accidentalmente i file, li perdo anche loro. Si tratta di rischi che si presentano solo se si avvia un'operazione di spostamento anziché di copia. ⚠️

Se pensi: "Ho bisogno di più spazio sulla scheda SD per nuove foto", potresti prendere in considerazione l'acquisto di una seconda scheda SD. I tuoi dati hanno sempre valore. 🏷️

E quando libero spazio sulla scheda SD? Lo faccio non appena il mio piano di backup sul PC ha eseguito il backup dei dati copiati. Nel mio caso, questa operazione viene eseguita su un disco rigido di rete su cui è installato un Raspberry Pi. 💾

Anche i file importanti vengono automaticamente crittografati e caricati sullo storage cloud. ☁️

2. Salvare i miei dati senza un backup

Ho impostato un backup automatico per tutti i miei dati importanti. Perché salvare i file che ho creato senza un backup è troppo rischioso per me. In questo rientrano tutti i dati che inserisco nelle app, siano esse per Android, iOS o Windows. Il fatto che la maggior parte delle app non offra una funzionalità di backup facilmente riconoscibile non esonera gli utenti dalla responsabilità dei propri dati.🤔

Ad esempio, in due scuole di Coblenza, in Germania, diverse centinaia di iPad scolastici sono stati disconnessi dalla rete scolastica a causa di un bug. Gli appunti scritti a mano dagli studenti sull'app Goodnotes sono stati eliminati. Molti studenti lavoravano esclusivamente con gli iPad della scuola e con questa app, il che significava che non avevano una copia secondaria dei loro appunti. Circa 500 dei 7.500 iPad hanno subito una perdita di dati perché erano connessi alla rete della scuola al momento dell'interruzione. 😟

Il backup su cloud, comune per gli iPad, è stato disattivato per motivi di protezione dei dati. Non sembra che sia stata utilizzata alcuna altra forma di backup dei dati. In questo caso la colpa non può essere attribuita agli studenti interessati, ma all'amministratore di sistema responsabile. 👨💻

3. Formattare l'archiviazione senza una revisione approfondita

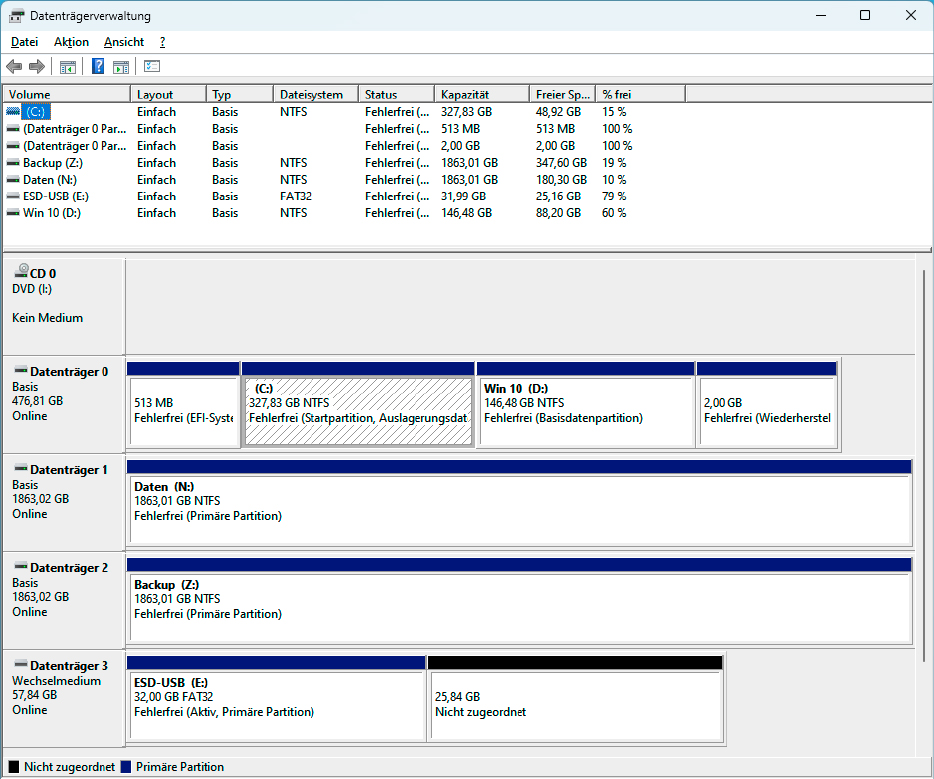

Gestione disco mostra ogni unità connessa con tutte le sue partizioni. È possibile identificare facilmente una partizione in base al suo nome e alla sua dimensione.

Gestione disco mostra ogni unità connessa con tutte le sue partizioni. È possibile identificare facilmente una partizione in base al suo nome e alla sua dimensione.Non commetterei mai questo errore, perché l'ho già fatto prima. Pertanto, posso solo consigliare, sulla base della mia esperienza: formattare un'unità di archiviazione solo quando si è sicuri di aver selezionato l'unità corretta.🔍

Per anni ho utilizzato dischi rigidi USB esterni per archiviare i miei file. La struttura delle cartelle su questi dischi era generalmente identica. Avevo le cartelle "Documenti", "Video", "Temp", "PC virtuali" e altre ancora. Inoltre, tutti i dischi erano dello stesso modello, che una volta avevo acquistato a buon prezzo. Alcuni di questi dischi avevano addirittura la stessa designazione del supporto: "Dati".

Non era molto intelligente perché creava confusione. Così, una sera tardi, ho finito per scambiare uno di questi dischi per un altro e ho formattato quello sbagliato. 🤦♂️

Da allora, ho nominato ed etichettato in modo molto chiaro i miei dischi rigidi esterni e le unità USB e li controllo nuovamente prima di formattarli.📝

Prima controlla, poi formatta: Scegliere l'unità giusta prima di formattarla è fondamentale per evitare perdite involontarie di dati. In Esplora risorse, seleziona la lettera dell'unità del disco rigido o della partizione che desideri formattare. Spesso questo non è evidente nei sistemi con più unità. Prendetevi il tempo di controllare, scollegate altri dischi rigidi e altri dispositivi di archiviazione per maggiore chiarezza. Il nome del disco e la sua dimensione ti aiuteranno a identificarlo. 🖥️

Inoltre, avvia la gestione del disco immettendo "Gestione disco" nella ricerca di Windows. Verranno visualizzati tutti i dischi collegati e le relative partizioni. Iniziare la formattazione solo quando si è certi di aver trovato il disco rigido, l'unità USB o la partizione corretti.

4. Aprire i link nelle email

Non mi piace aprire un link in una email. E non apro mai un link se l'email proviene presumibilmente dalla mia banca o dal mio fornitore di servizi di pagamento. Non apro nemmeno il link nell'email mensile di PayPal, anche se so che in realtà proviene da PayPal. 🚫💳

Perché no? Al giorno d'oggi è molto facile per un aggressore creare una copia ingannevolmente fedele di un'e-mail bancaria. Non sono riuscito a distinguere con certezza un'e-mail di phishing da un'e-mail legittima proveniente dalla mia banca, almeno non nel breve tempo che ho a disposizione per controllare la posta in arrivo. ⌛

Invece, apro l'online banking e altre pagine importanti tramite i link che ho salvato nel mio browser o digitando ogni volta l'indirizzo nel browser. Accedo al sito e controllo il mio account cliente per verificare la presenza di nuovi messaggi. In caso contrario, il messaggio e-mail è una truffa oppure non è abbastanza importante da consentire alla banca di accreditare l'importo sul mio conto. Per me la questione è chiusa.

Consiglio: Cambia questi 5 Impostazioni di Windows per migliorare la privacy dei dati.

5. Aprire file sospetti

Se un file è sospetto, che si tratti di un programma o di un documento, non lo apro. Il rischio è semplicemente troppo grande. In quanto redattore informatico, ovviamente scarico costantemente strumenti da Internet e molti di essi vengono sottoposti a scansione da software antivirus. Questo è un indizio che rende un file sospetto. 🦠

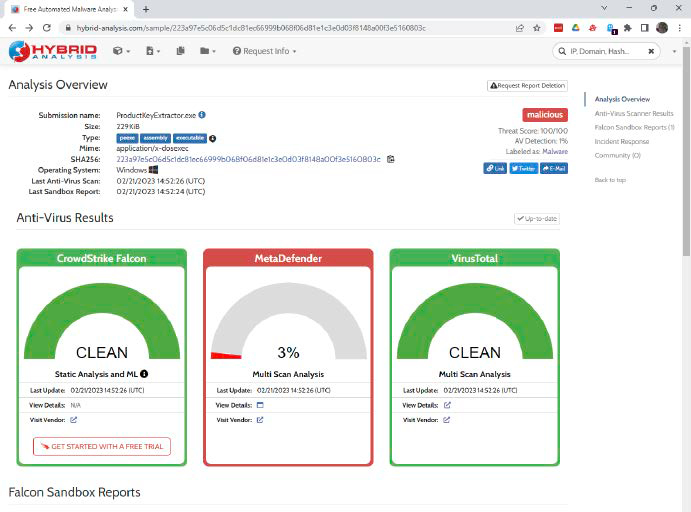

Un altro segno è la fonte. I file provenienti da siti sospetti sono sospetti tanto quanto i file allegati alle e-mail o ai link presenti nelle e-mail. Se non posso evitare di aprire o avviare tali file, li controllo sempre prima con lo strumento www.virustotal.com. Il servizio online analizza un archivio con oltre 60 scanner antivirus. 🔒

Se desideri ottenere ancora più informazioni su un file sospetto rispetto a quelle fornite da www.virustotal.com, puoi anche caricare i file sospetti su un sandbox online. Tuttavia, questo è un po' più complicato del test Virustotal. Spesso i servizi richiedono la registrazione e talvolta sono a pagamento.

Un sandbox online gratuito e semplice senza registrazione è disponibile su hybrid-analysis.com 🍃

6. Fornire buoni per il pagamento dei servizi

Se ti viene chiesto di acquistare dei buoni, dovresti prestare attenzione (almeno se la richiesta non proviene dai tuoi figli). Ecco come operano i truffatori che vogliono rubarti i soldi.

Se ti viene chiesto di acquistare dei buoni, dovresti prestare attenzione (almeno se la richiesta non proviene dai tuoi figli). Ecco come operano i truffatori che vogliono rubarti i soldi.Chi vorrebbe fare una cosa del genere? Un numero sorprendente di utenti! Sono tutti vittime di un attacco di ingegneria sociale. L'ingegneria sociale utilizza trucchi psicologici per manipolare le persone inducendole a fare cose che non sono nel loro interesse. Caratteristiche umane come fiducia, paura e ignoranza vengono sfruttate.🤷♀️

Un trucco popolare è il seguente: Sono navigare in internet e all'improvviso compare un messaggio di avviso che sembra provenire da Windows. Il tuo PC è stato hackerato e dovresti chiamare un numero di supporto affinché un dipendente Microsoft ripari il tuo PC. Quando chiami, ti dicono che il tuo PC è stato effettivamente hackerato. Tuttavia, questo ha un costo e dovresti pagarlo con i buoni. I criminali lo richiedono perché i codici dei voucher sono molto più difficili da rintracciare per la polizia rispetto a un bonifico bancario.

Il fatto è: Nessuno è al sicuro dai trucchi dell'ingegneria sociale. Un aggressore ben preparato e abile può attirare chiunque in una trappola. Gli esempi sono molteplici: cerca "frode del CEO". Ma nel momento in cui viene richiesto qualcosa di insolito come un codice voucher per un servizio, è possibile stare in guardia e sfuggire alla trappola. Lo stesso vale se ti viene detto che qualcuno verrà a riscuotere i tuoi soldi.🆘

7. Collegare dispositivi esterni sconosciuti

Una chiavetta USB di cui non conosco il proprietario. Non lo collego. Fortunatamente, sono finiti i giorni in cui la funzionalità di avvio automatico di Windows avviava immediatamente un file EXE da un'unità flash USB collegata. Per impostazione predefinita, Windows 10 e 11 consentono solo di avviare Esplora risorse per visualizzare il contenuto dell'unità USB. 💼🔌

Quindi non è questo il problema. Ma come tutti, sono curioso. Gli aggressori ne approfittano e salvano file dannosi con nomi che non puoi resistere ad aprire.😈

Per molto tempo gli esperti di sicurezza hanno sostenuto che per infiltrarsi in una rete aziendale bastava lasciare dei dispositivi USB infetti nel parcheggio aziendale. Alcuni dipendenti prendono una chiavetta USB e la collegano al PC di lavoro. 🕵️♂️

Si dice anche che il malware professionale Stuxnet abbia raggiunto i computer dell'impianto nucleare iraniano tramite una chiavetta USB. Resta da capire se questa chiavetta USB sia entrata nell'impianto hackerando il parcheggio o se sia stata introdotta da un insider. Stuxnet ha distrutto le centrifughe dell'impianto nucleare e ha ritardato la produzione di materiale fissile per una bomba nucleare.🔬

Se è necessario inserire un'unità USB esterna: valgono le stesse regole del punto 5. Controllare i file su www.virustotal.com o eseguirli in una sandbox.

8. Utilizzare password predefinite

Quando collego un nuovo dispositivo con protezione predefinita tramite password, modifico immediatamente la password esistente. Lo stesso vale per gli account online per i quali mi è stata fornita una password. 🔑

Lo ammetto: Ha sido raro que un router venga con una contraseña por defecto. Sin embargo, es todavía más importante actuar rápido en los casos restantes. Esto se debe a que los atacantes conocen las contraseñas por defecto y tratan de utilizarlas para iniciar sesión en los dispositivos. Un buen gestore di password puede ayudarte a crear contraseñas fuertes y únicas para cada sitio y servicio que utilices. 🛡️

9. Abilitare i servizi di rete non necessari

Raramente passa un mese senza che venga scoperta una nuova vulnerabilità di sicurezza in un NAS o in una webcam. Questi dispositivi di rete sono spesso vulnerabili agli attacchi Internet, consentendo agli hacker di accedere ai dati NAS, ai feed delle webcam o persino all'intera rete domestica. 🔒👀

Ecco perché non attivo alcun servizio di rete di cui non ho bisogno. Accesso remoto al mio router: disabilitato. Accesso remoto alla mia illuminazione intelligente: disattivato. Anche l'accesso al mio NAS e al robot aspirapolvere è disabilitato. 🙅♂️

10. Acquistare una versione costosa dell'antivirus

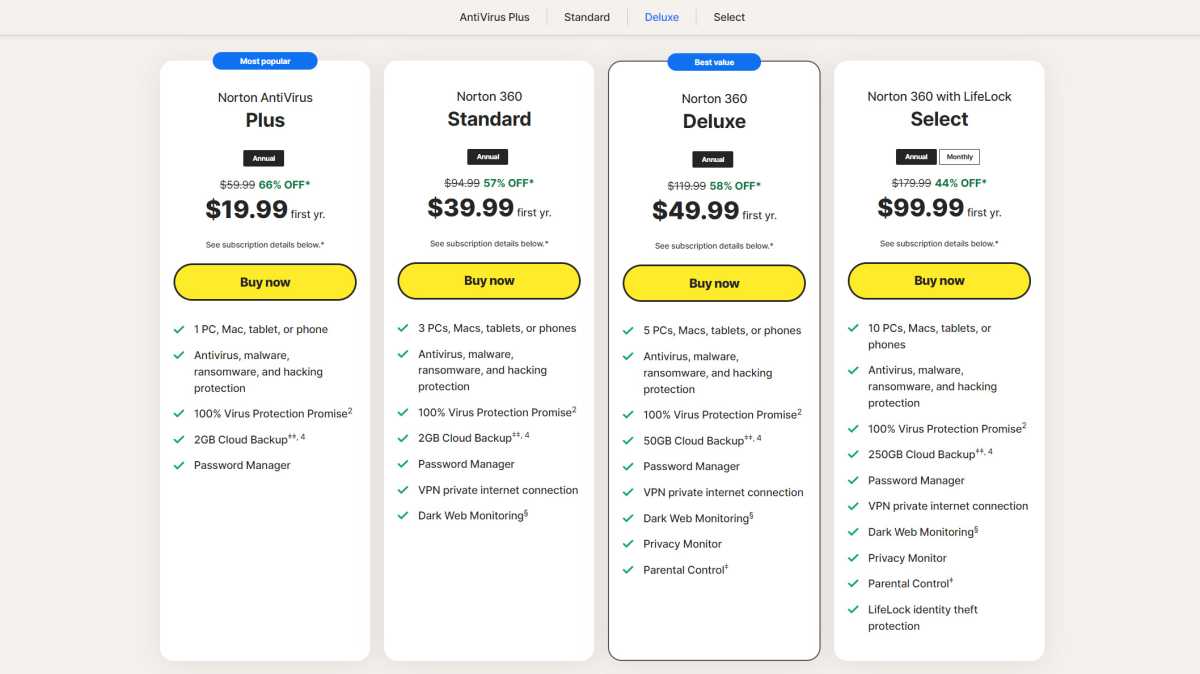

La maggior parte dei produttori di antivirus offre tre o più versioni del programma. Non comprerei mai quello più costoso. Non ho bisogno delle tue costose funzionalità extra.

La maggior parte dei produttori di antivirus offre tre o più versioni del programma. Non comprerei mai quello più costoso. Non ho bisogno delle tue costose funzionalità extra.Il software antivirus è generalmente disponibile in tre versioni: Semplice, Buona e Molto Buona, ovvero antivirus, Sicurezza di Internet e sicurezza completa. Non comprerei mai la terza versione, più costosa. 💰

Si tratta di una considerazione puramente finanziaria: Se fossi ricco, deciderei diversamente. Ma, dato che il denaro è limitato, comprerò la versione di fascia media, che di solito si chiama Internet Security. Questa opzione in genere offre più della Microsoft Defender È gratuito, ma non è costoso come la versione completa. 📊

Con quest'ultima, pagherei per servizi di cui non ho necessariamente bisogno (pulizia dei metadati, monitoraggio dei social media) o che potrei ottenere a un prezzo più basso altrove (servizi VPN, archiviazione cloud).

Come ho detto, le versioni complete offrono di più, ma non ho bisogno di questo extra. 🚀

In conclusione, la sicurezza informatica non è solo responsabilità degli esperti, ma un impegno quotidiano che ogni utente deve assumersi per proteggere i propri dati e dispositivi 🔐.

Evitare questi 10 errori comuni (non spostare i file senza backup, evitare di aprire link o file sospetti, gestire correttamente le password e i servizi di rete) può fare un'enorme differenza nella protezione da perdite di dati, attacchi e frodi 🚫💻.

Oltre tre decenni di esperienza nel settore dimostrano che prevenzione, prudenza e utilizzo di buone pratiche rappresentano la miglior difesa in un ambiente digitale sempre più vulnerabile.

Adottare questi consigli non solo garantisce maggiore sicurezza, ma anche tranquillità ed efficienza nella gestione delle nostre informazioni personali e professionali ✅📊.

La sicurezza inizia dalle piccole abitudini che non dovremmo mai sottovalutare! 🔑✨