Bezpieczeństwo IT: 10 błędów, których nigdy nie powinieneś popełniać 🚫💻

Pracuję w branży IT od ponad 30 lat i przez ten czas wykształciłem szereg zachowań i zasad, które wydają mi się całkowicie normalne i rozsądne. Jednak obserwując innych użytkowników komputerów, często zauważam zachowania ryzykowne lub przynajmniej mniej bezpieczne. ⚠️

Dlatego zebrałem 10 rzeczy, których nigdy nie zrobiłbym jako ekspert ds. bezpieczeństwa IT, a także wskazówki, co zrobić zamiast tego.📋

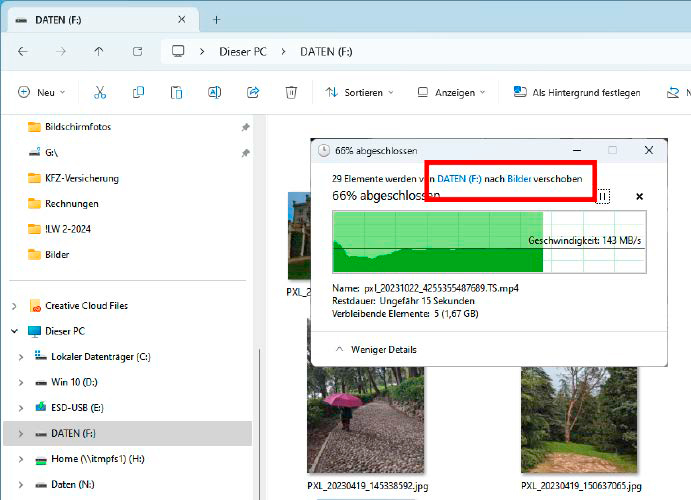

1. Przesuwaj zamiast kopiować

W Eksploratorze Windows różnica jest ledwo zauważalna: zdjęcia i filmy są tutaj przenoszone zamiast kopiowane. Może to pogorszyć bezpieczeństwo danych zamiast je poprawić.

W Eksploratorze Windows różnica jest ledwo zauważalna: zdjęcia i filmy są tutaj przenoszone zamiast kopiowane. Może to pogorszyć bezpieczeństwo danych zamiast je poprawić.Przenoszenie własnych plików zamiast ich kopiowania wywołuje u mnie uczucie niepokoju. Dotyczy to na przykład zdjęć i filmów z mojego aparatu lub nagrań audio ze smartfona lub rejestratora. Jeśli przenoszę pojedyncze pliki, ryzykuję, że stracę je natychmiast po przeniesieniu. Choć zdarza się to bardzo rzadko, nie można tego całkowicie wykluczyć. 🥴

Nawet jeśli proces przenoszenia zakończy się powodzeniem: Dane będą dostępne tylko raz. Jeżeli dysk twardy komputera ulegnie awarii, dane zostaną utracone. Jeśli popełnię błąd i przypadkowo usunę pliki, utracę je również. Tego rodzaju ryzyko pojawia się jedynie w przypadku, gdy zamiast kopiowania wykonujesz operację przenoszenia. ⚠️

Jeśli myślisz: „Potrzebuję więcej miejsca na karcie SD do zapisywania nowych zdjęć”, rozważ zakup drugiej karty SD. Twoje własne dane zawsze są czegoś warte. 🏷️

A kiedy mogę zwolnić miejsce na karcie SD? Robię to, gdy tylko mój plan kopii zapasowej na komputerze utworzy kopię zapasową skopiowanych danych. W moim przypadku odbywa się to na dysku twardym sieciowym działającym na Raspberry Pi. 💾

Ważne pliki są automatycznie szyfrowane i przesyłane do chmury. ☁️

2. Zapisz moje własne dane bez kopii zapasowej

Ustawiłem automatyczne tworzenie kopii zapasowej wszystkich ważnych danych. Ponieważ zapisywanie plików, które utworzyłem bez kopii zapasowej, jest dla mnie zbyt ryzykowne. Dotyczy to wszystkich danych wprowadzanych przeze mnie do aplikacji, niezależnie od tego, czy są to aplikacje na Androida, iOS czy Windows. To, że większość aplikacji nie oferuje łatwo rozpoznawalnej funkcji tworzenia kopii zapasowej, nie zwalnia użytkowników z odpowiedzialności za ich dane.🤔

Przykładowo, w dwóch szkołach w Koblencji w Niemczech kilkaset szkolnych iPadów zostało odłączonych od sieci szkolnej z powodu błędu. Ręcznie pisane notatki w aplikacji Goodnotes, z której korzystali uczniowie, zostały usunięte. Wielu uczniów pracowało wyłącznie na szkolnych iPadach i korzystało z tej aplikacji, co oznaczało, że nie mieli zapasowych kopii swoich notatek. Około 500 z 7500 iPadów uległo utracie danych, ponieważ w momencie awarii były podłączone do sieci szkolnej. 😟

Kopia zapasowa w chmurze, typowa dla iPadów, została wyłączona ze względów ochrony danych. Wygląda na to, że nie stosowano żadnej innej formy tworzenia kopii zapasowych danych. Winy nie można ponosić za to od studentów, winny jest administrator systemu. 👨💻

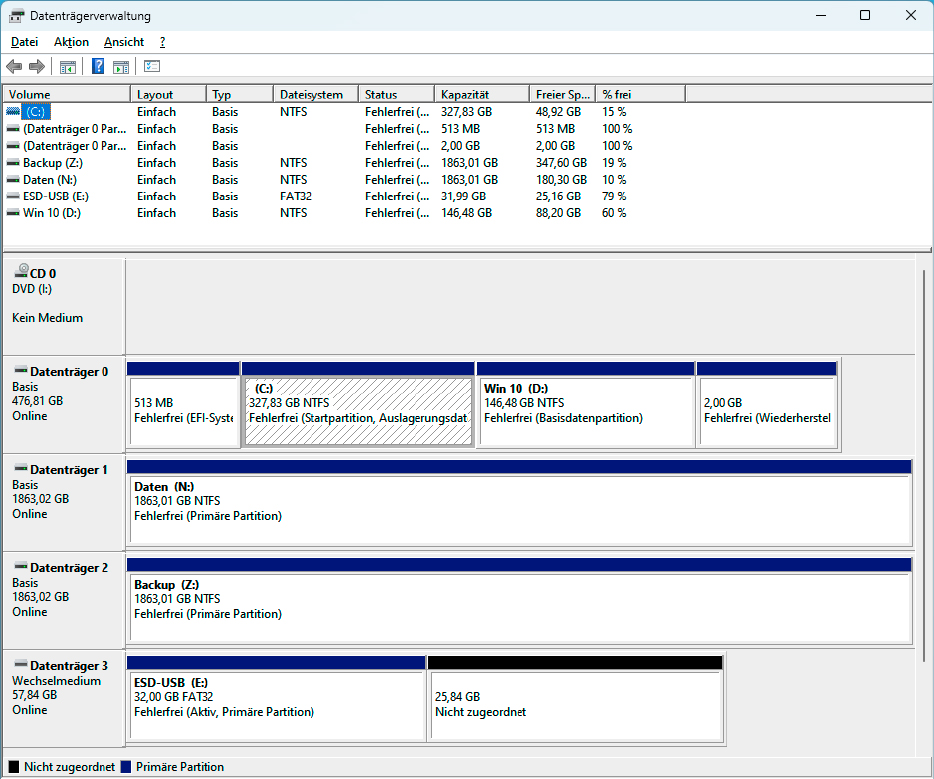

3. Formatuj pamięć masową bez dokładnego przeglądu

Zarządzanie dyskami wyświetla każdy podłączony dysk ze wszystkimi jego partycjami. Partycję można łatwo zidentyfikować po jej nazwie i rozmiarze.

Zarządzanie dyskami wyświetla każdy podłączony dysk ze wszystkimi jego partycjami. Partycję można łatwo zidentyfikować po jej nazwie i rozmiarze.Nigdy nie popełniłbym tego błędu, bo już to zrobiłem. Dlatego mogę doradzić tylko na podstawie własnego doświadczenia: formatuj dysk pamięci masowej tylko wtedy, gdy masz pewność, że wybrałeś właściwy dysk.🔍

Przez lata do przechowywania plików używałem zewnętrznych dysków twardych USB. Struktura folderów na tych dyskach była generalnie identyczna. Miałem foldery „Moje dokumenty”, „Filmy”, „Pliki tymczasowe”, „Komputery wirtualne” i kilka innych. Poza tym wszystkie płyty były tego samego modelu, który kiedyś kupiłem w dobrej cenie. Niektóre z tych dysków miały nawet takie samo oznaczenie nośnika: „Dane”.

Nie było to zbyt mądre, bo prowadziło do zamieszania. Pewnej nocy pomyliłem jeden z tych dysków z drugim i sformatowałem nie ten, na który chciałem. 🤦♂️

Od tego czasu bardzo dokładnie nazywam i opisuję moje zewnętrzne dyski twarde i dyski USB i sprawdzam je ponownie przed formatowaniem.📝

Najpierw sprawdź, a potem sformatuj: Wybór odpowiedniego dysku przed formatowaniem ma kluczowe znaczenie dla uniknięcia przypadkowej utraty danych. W Eksploratorze Windows sprawdź literę dysku twardego lub partycji, którą chcesz sformatować. W systemach z wieloma dyskami często nie jest to widoczne. Poświęć chwilę na sprawdzenie i odłączenie innych dysków twardych i urządzeń pamięci masowej w celu uzyskania przejrzystości. Nazwa dysku i jego rozmiar pomogą Ci go zidentyfikować. 🖥️

Możesz również uruchomić zarządzanie dyskami, wpisując „Zarządzanie dyskami” w wyszukiwarce Windows. Wyświetlone zostaną wszystkie podłączone dyski i ich partycje. Rozpocznij formatowanie dopiero wtedy, gdy masz pewność, że znalazłeś właściwy dysk twardy, dysk USB lub partycję.

4. Otwieranie linków w wiadomościach e-mail

Nie lubię otwierać linków zawartych w e-mailu. Nigdy nie otwieram linków, jeśli wiadomość e-mail rzekomo pochodzi od mojego banku lub dostawcy usług płatniczych. Nawet nie otwieram linku w comiesięcznym e-mailu od PayPal, chociaż wiem, że naprawdę pochodzi od PayPal. 🚫💳

Dlaczego nie? Obecnie atakujący może bardzo łatwo stworzyć kopię fałszywego dokumentu e-mail z banku. Nie byłem w stanie odróżnić wiadomości e-mail typu phishing od legalnej wiadomości e-mail od mojego banku — przynajmniej nie w tak krótkim czasie, jaki mam na sprawdzenie skrzynki odbiorczej. ⌛

Zamiast tego otwieram bankowość internetową i inne ważne strony za pomocą linków zapisanych w przeglądarce lub za każdym razem wpisując adres ponownie w przeglądarce. Loguję się na stronie i sprawdzam, czy na moim koncie klienta pojawiły się nowe wiadomości. Jeśli nie, to wiadomość e-mail jest albo próbą oszustwa, albo nie jest na tyle ważna, aby bank mógł ją zaksięgować na moim koncie. Dla mnie to już koniec sprawy.

Rada: Zmień te 5 Ustawienia systemu Windows poprawiające prywatność danych.

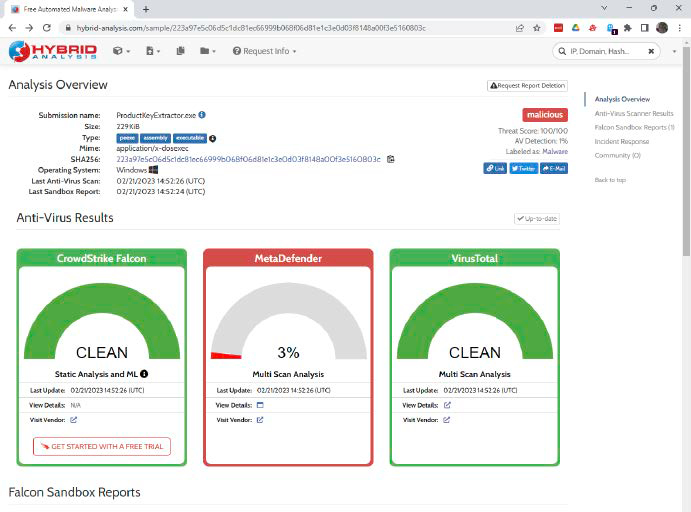

5. Otwórz podejrzane pliki

Jeśli plik wydaje mi się podejrzany, nieważne, czy jest to program czy dokument, nie otwieram go. Ryzyko jest po prostu zbyt duże. Jako redaktor działu IT nieustannie pobieram narzędzia z Internetu, a wiele z nich jest skanowanych przez oprogramowanie antywirusowe. To jest wskazówka, która sprawia, że plik wygląda podejrzanie. 🦠

Kolejnym znakiem jest źródło. Pliki pochodzące z podejrzanych witryn są tak samo podejrzane, jak pliki załączone do wiadomości e-mail lub pochodzące z linków w wiadomościach e-mail. Jeśli nie mogę uniknąć otwarcia lub uruchomienia takich plików, zawsze najpierw sprawdzam je narzędziem www.virustotal.com. Usługa online analizuje archiwum z ponad 60 skanerami antywirusowymi. 🔒

Jeśli chcesz uzyskać jeszcze więcej informacji o podejrzanym pliku, niż udostępnia www.virustotal.com, możesz także przesłać podejrzane pliki do wirtualnego środowiska testowego. Jest to jednak nieco bardziej skomplikowane niż test Virustotal. Usługi często wymagają rejestracji i czasami są płatne.

Bezpłatna i łatwa w obsłudze internetowa piaskownica bez konieczności rejestracji jest dostępna pod adresem hybrydowa-analiza.com 🍃

6. Zapewnij bony na opłatę za usługi

Jeśli ktoś poprosi cię o zakup bonów, zwróć na to uwagę (przynajmniej jeśli prośba ta nie pochodzi od twoich dzieci). W ten sposób działają oszuści, którzy chcą wyłudzić od Ciebie pieniądze.

Jeśli ktoś poprosi cię o zakup bonów, zwróć na to uwagę (przynajmniej jeśli prośba ta nie pochodzi od twoich dzieci). W ten sposób działają oszuści, którzy chcą wyłudzić od Ciebie pieniądze.Kto chciałby to zrobić? Niesamowita liczba użytkowników! Wszystkie one padły ofiarą ataku socjotechnicznego. Inżynieria społeczna polega na stosowaniu sztuczek psychologicznych w celu manipulowania ludźmi i nakłaniania ich do robienia rzeczy, które nie leżą w ich najlepszym interesie. Wykorzystuje się takie ludzkie cechy jak zaufanie, strach i ignorancję.🤷♀️

Oto popularna sztuczka: Czy surfowanie po internecie i nagle pojawia się komunikat ostrzegawczy, który wydaje się pochodzić z systemu Windows. Twój komputer został zhakowany i powinieneś zadzwonić pod numer pomocy technicznej, aby pracownik firmy Microsoft naprawił komputer. Kiedy zadzwonisz, powiedzą ci, że twój komputer rzeczywiście został zhakowany. Jest to jednak kosztowne i trzeba za to zapłacić bonami. Przestępcy domagają się tego, ponieważ kody kuponów są dla policji znacznie trudniejsze do wyśledzenia niż przelew bankowy.

Fakt jest taki: Nikt nie jest bezpieczny przed sztuczkami inżynierii społecznej. Dobrze przygotowany i doświadczony napastnik potrafi zwabić każdego w pułapkę. Przykładów jest wiele — wyszukaj hasło „CEO fraud”. Jednak w momencie, gdy ktoś poprosi o coś tak niezwykłego jak kod kuponu na usługę, możesz zachować czujność i uniknąć pułapki. To samo dotyczy sytuacji, gdy ktoś powie Ci, że przyjdzie odebrać od Ciebie pieniądze.🆘

7. Podłącz nieznane urządzenia zewnętrzne

Pamięć USB, której właściciela nie znam. Nie łączę tego. Na szczęście minęły już czasy, gdy funkcja autostartu systemu Windows natychmiast uruchamiała plik EXE z podłączonego dysku flash USB. Domyślnie w systemach Windows 10 i 11 można uruchomić jedynie Eksploratora Windows w celu wyświetlenia zawartości dysku USB. 💼🔌

Więc to nie jest problem. Ale jak wszyscy jestem ciekaw. Atakujący wykorzystują to i zapisują złośliwe pliki pod nazwami, których nie możesz się oprzeć, żeby je otworzyć.😈

Przez długi czas eksperci ds. bezpieczeństwa twierdzili, że aby włamać się do sieci korporacyjnej, wystarczy zostawić kilka zainfekowanych urządzeń USB na firmowym parkingu. Niektórzy pracownicy biorą dysk flash USB i podłączają go do komputera służbowego. 🕵️♂️

Mówi się również, że profesjonalne złośliwe oprogramowanie Stuxnet dotarło do komputerów w irańskim ośrodku nuklearnym za pośrednictwem pamięci USB. Pozostaje pytanie, czy ten dysk USB dostał się do zakładu przez włamanie na parkingu, czy też ktoś z wewnątrz go przyniósł. Stuxnet zniszczył wirówki w obiekcie nuklearnym i opóźnił produkcję materiału rozszczepialnego do bomby atomowej.🔬

Gdy musisz podłączyć obcy dysk USB: obowiązują te same zasady, co w punkcie 5. Sprawdź pliki na stronie www.virustotal.com lub uruchom je w piaskownicy.

8. Używaj domyślnych haseł

Kiedy podłączam nowe urządzenie, które domyślnie ma zabezpieczenie hasłem, natychmiast zmieniam istniejące hasło. To samo dotyczy kont internetowych, do których otrzymałem hasło. 🔑

Przyznaję: Rzadko się zdarza, aby router posiadał domyślne hasło. Jednak w pozostałych przypadkach jeszcze ważniejsze jest szybkie działanie. Dzieje się tak, ponieważ atakujący znają domyślne hasła i próbują ich użyć, aby zalogować się do urządzeń. Dobry menedżer haseł pomoże Ci tworzyć silne, niepowtarzalne hasła dla każdej witryny i usługi, z której korzystasz. 🛡️

9. Włącz niepotrzebne usługi sieciowe

Rzadko mija miesiąc bez odkrycia nowej luki w zabezpieczeniach serwera NAS lub kamery internetowej. Te urządzenia sieciowe są często podatne na ataki z Internetu, umożliwiając hakerom dostęp do danych NAS, obrazu z kamery internetowej, a nawet całej sieci domowej. 🔒👀

Dlatego nie aktywuję żadnych usług sieciowych, których nie potrzebuję. Zdalny dostęp do routera — wyłączony. Zdalny dostęp do mojego inteligentnego oświetlenia — wyłączony. Dostęp do mojego serwera NAS i robota odkurzającego również jest wyłączony. 🙅♂️

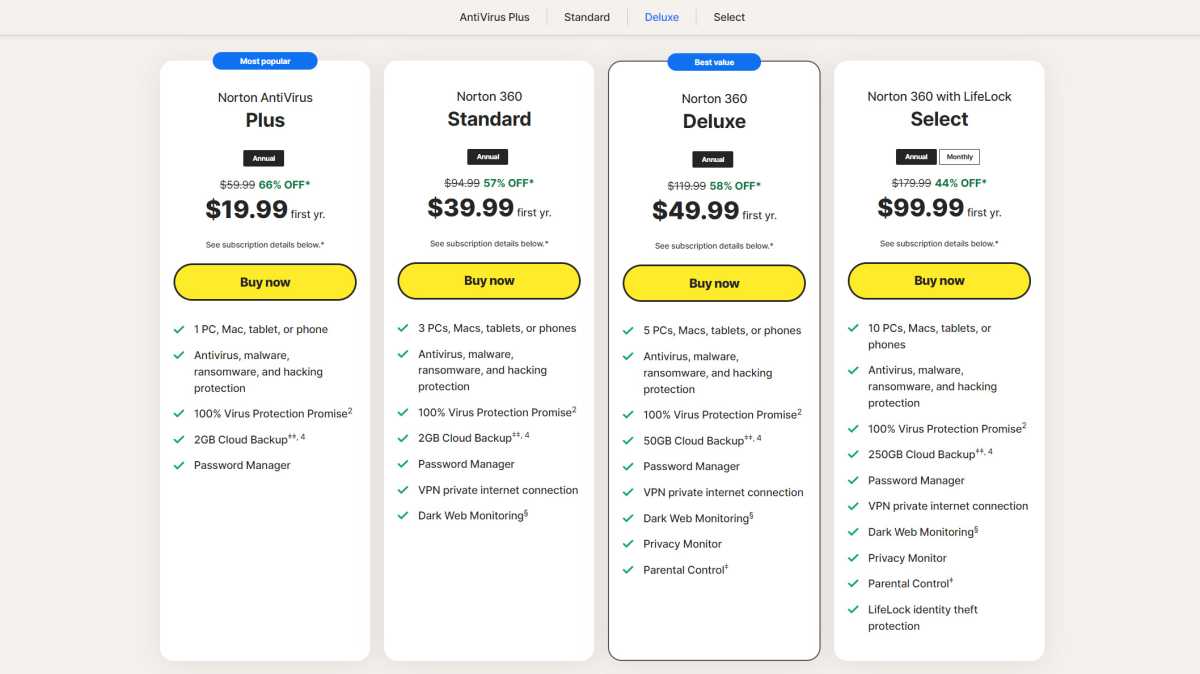

10. Kupowanie drogiej wersji programu antywirusowego

Większość producentów oprogramowania antywirusowego oferuje trzy lub więcej wersji programu. Nigdy nie kupiłbym tego najdroższego. Nie potrzebuję waszych drogich, dodatkowych funkcji.

Większość producentów oprogramowania antywirusowego oferuje trzy lub więcej wersji programu. Nigdy nie kupiłbym tego najdroższego. Nie potrzebuję waszych drogich, dodatkowych funkcji.Oprogramowanie antywirusowe jest zazwyczaj dostępne w trzech wersjach: prostej, dobrej i bardzo dobrej — czyli antywirusowej, Bezpieczeństwo w Internecie i pełne bezpieczeństwo. Nigdy nie kupiłbym trzeciej, droższej wersji. 💰

To jest czysto finansowe rozważania: Gdybym był bogaty, podjąłbym inną decyzję. Ale dopóki mam ograniczony budżet, kupuję tylko wersję średnią, która zazwyczaj nazywa się Internet Security. Ta opcja zazwyczaj oferuje więcej niż bezpłatny program Microsoft Defender, ale nie jest tak droga, jak pełna wersja. 📊

W drugim przypadku płaciłbym za usługi, których niekoniecznie potrzebuję (oczyszczanie metadanych, monitorowanie mediów społecznościowych) lub które mogę uzyskać taniej gdzie indziej (usługi VPN, przechowywanie danych w chmurze).

Jak już wspomniałem, pełne wersje oferują więcej, ale ja nie potrzebuję tego dodatku. 🚀

Podsumowując, bezpieczeństwo IT to nie tylko odpowiedzialność ekspertów, ale codzienne zobowiązanie, które każdy użytkownik musi podjąć, aby chronić swoje dane i urządzenia 🔐.

Unikanie tych 10 typowych błędów — od nieprzenoszenia plików bez kopii zapasowej, unikania otwierania podejrzanych linków lub plików po prawidłowe zarządzanie hasłami i usługami sieciowymi — może mieć duże znaczenie w ochronie przed utratą danych, atakami i oszustwami 🚫💻.

Ponad trzy dekady doświadczenia w tym sektorze pokazują, że najlepszą obroną w coraz bardziej podatnym na ataki środowisku cyfrowym jest zapobieganie, ostrożność i stosowanie dobrych praktyk.

Przestrzeganie tych wskazówek nie tylko zapewni Ci większe bezpieczeństwo, ale także spokój ducha i efektywność w zarządzaniu naszymi informacjami osobistymi i zawodowymi ✅📊.

Bezpieczeństwo zaczyna się od małych nawyków, których nigdy nie powinniśmy lekceważyć! 🔑✨