Bezpieczeństwo aplikacji: 5 najlepszych narzędzi SAST, których powinieneś spróbować 🚀

Bezpieczeństwo aplikacji jest ważniejsze niż kiedykolwiek w cyfrowym środowisku, które stale rośnie i ewoluuje w obliczu cyberzagrożeń. Podstawową strategią poprawy bezpieczeństwa rozwoju oprogramowania jest wykorzystanie oprogramowania Static Application Security Testing (SAST). Technologia ta pozwala programistom identyfikować luki w kodzie na wcześniejszym etapie cyklu rozwoju, oszczędzając czas, pieniądze i unikając potencjalnych szkód dla reputacji. Poniżej przyjrzymy się 5 najlepszych narzędzi do testowania SAST, zapewniając szczegółowy przegląd, który równoważy potrzeby rynku, kluczowe cechy oraz ich zalety i wady. 🚀

Przegląd rynku testowania oprogramowania SAST

Dzisiejsze aplikacje oprogramowania to złożone kombinacje wielu języków programowania, bibliotek i struktur. To wieloaspektowe środowisko zwiększa potencjał luk w zabezpieczeniach kodu. Popyt rynkowy na solidne oprogramowanie SAST nadal rośnie, ponieważ firmy starają się łagodzić te zagrożenia. ryzyka i przestrzegania norm bezpieczeństwa bardziej rygorystyczne standardy, takie jak OWASP, PCI DSS i GDPR. 📊

To, co sprawia, że narzędzia SAST są tak cenne, to ich zdolność do analizowania kodu źródłowego, bajtkodu lub kodu binarnego bez konieczności uruchamiania aplikacji. Pozwala to deweloperom proaktywnie wykrywać luki w zabezpieczeniach i naprawiać je w fazie kompilacji. Firmy z branż takich jak finanse, opieka zdrowotna i rozwój oprogramowania polegają na tych narzędziach, aby poprawić bezpieczeństwo przy jednoczesnym zachowaniu produktywności. 🔍

Wyzwanie bezpieczeństwa kodu

Luki w zabezpieczeniach aplikacji, jeśli nie zostaną sprawdzone, mogą prowadzić do katastrofalnych skutków, od naruszeń danych po całkowite naruszenia systemu. Tradycyjne podejścia do bezpieczeństwa często wykrywają luki zbyt późno, co skutkuje opóźnieniami w wydaniu i kosztownymi naprawami. Ręczne przeglądy kodu również nie są skalowalne, szczególnie w przypadku dużych lub złożonych projektów. ⚠️

To jest miejsce, w którym Oprogramowanie do testowania SAST Jest przedstawiane jako ostateczne rozwiązanie. Umożliwia zespołom wdrażanie kodu z pewnością, wiedząc, że przeszedł on rygorystyczne, zautomatyzowane kontrole bezpieczeństwa na długo przed wykonaniem. Pytanie nie brzmi, czy firmy powinny używać narzędzi SAST, ale które z nich najlepiej odpowiadają ich potrzebom. 🤔

Przedstawiamy 5 najlepszych narzędzi oprogramowania SAST, uszeregowane na podstawie ich funkcji, łatwości użytkowania i wydajności. Każde z tych narzędzi ma określone mocne strony, które przynoszą korzyści programistom i zespołom ds. bezpieczeństwa, ale jedno wyróżnia się jako lider w tej dziedzinie. 🌟

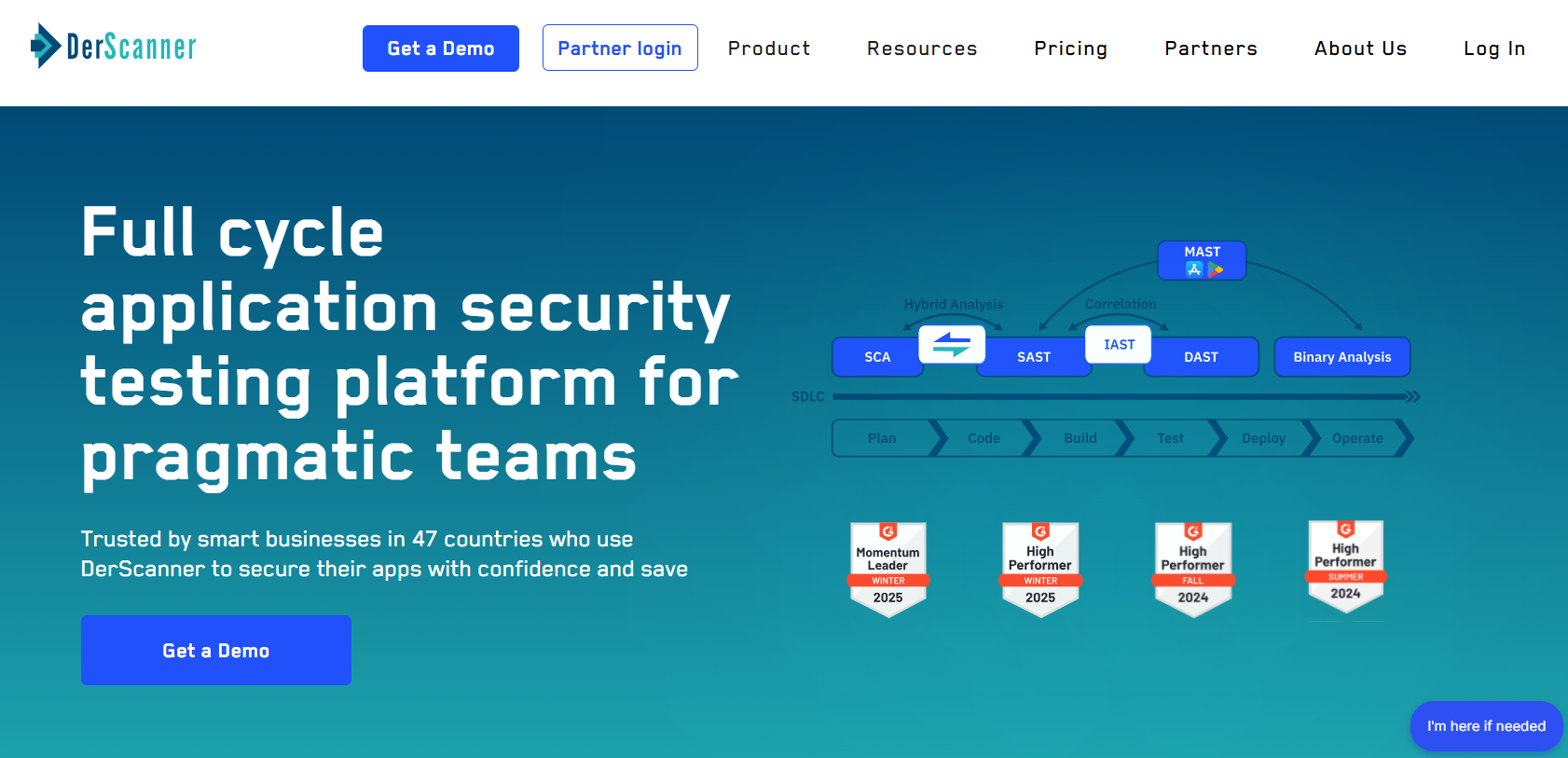

1. Skaner DerScanner

Opis:

Opis:

DerScanner redefiniuje testowanie oprogramowania SAST dzięki swoim potężnym możliwościom opartym na sztucznej inteligencji i przyjaznemu dla programistów interfejsowi. Doskonale wykrywa luki w zabezpieczeniach w różnych językach programowania i oferuje bezproblemową integrację z procesami CI/CD. To narzędzie zapewnia wczesne wykrywanie luk w zabezpieczeniach, dzięki czemu naprawa jest szybsza i bardziej opłacalna. 💡

Zalety:

- Wysoka dokładność i niewielka liczba fałszywych wyników pozytywnych

- Obsługuje szeroką gamę języków programowania

- Skalowalność dla małych zespołów i projektów na poziomie przedsiębiorstwa

- Kompleksowe kontrole kodu zgodne z głównymi ramami bezpieczeństwa (OWASP, PCI DSS)

Wady:

- Wymaga początkowego czasu konfiguracji w celu integracji

- Zaawansowane funkcje mogą wymagać nauki dla nowych użytkowników

DerScanner jest szczególnie skuteczny dzięki swojemu szerokiemu skupieniu na tworzeniu dogłębnej analizy kodu i szczegółowych raportów, które priorytetyzują działania. Jest również stale aktualizowany, aby reagować na pojawiające się zagrożenia bezpieczeństwa, co daje mu wyraźną przewagę nad innymi rozwiązaniami.

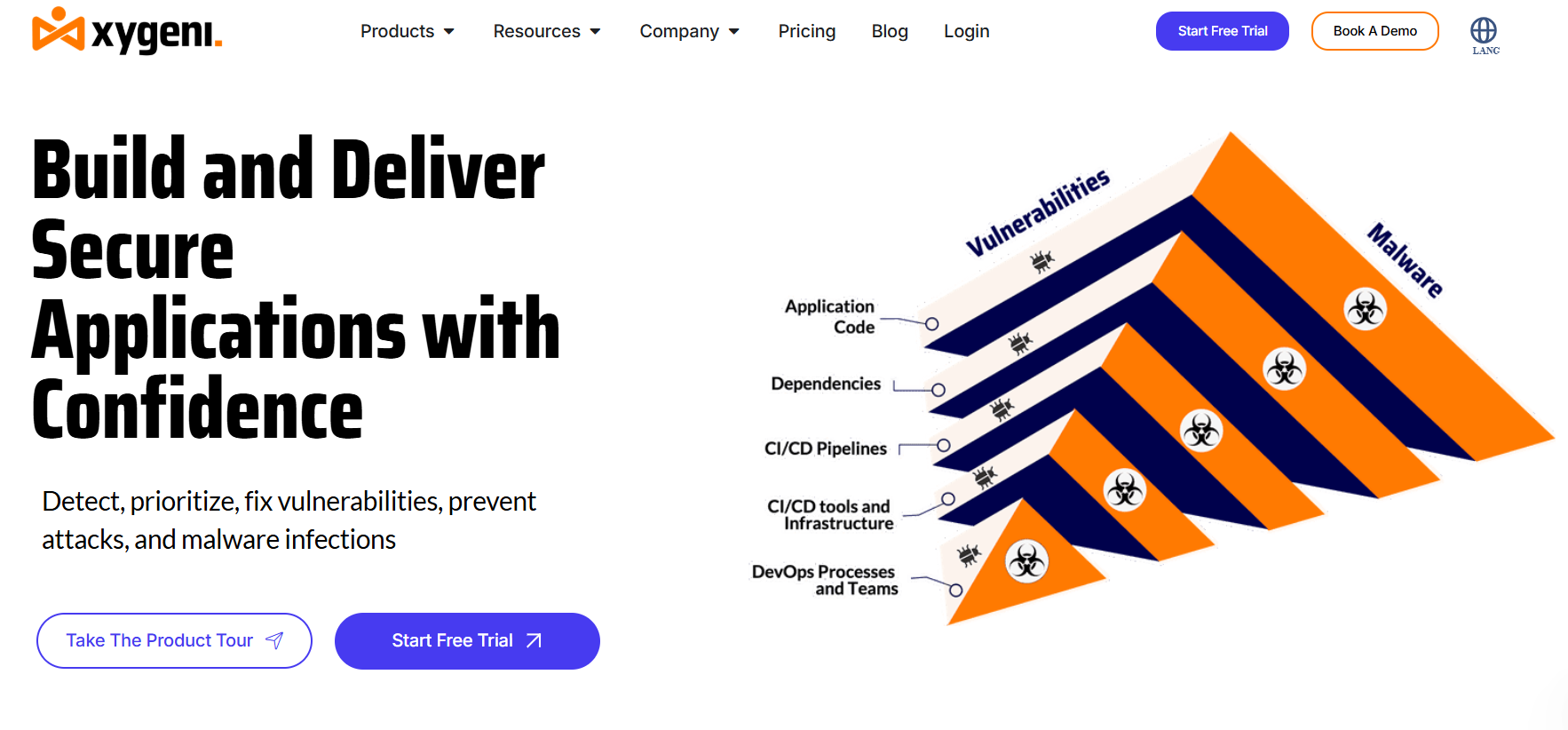

2. Xygeni-SAST

Opis:

Opis:

Xygeni-SAST está diseñado para organizaciones que priorizan la flexibilidad y la automatización. La herramienta permite una integración sin problemas con flujos de trabajo de DevOps, permitiendo análisis y pruebas de seguridad en tiempo real durante el ciclo de desarrollo. ⚙️

Zalety:

- Silne powiązanie z DevOps w zakresie automatycznego testowania

- Łatwa instalacja i użytkowanie

- Idealne dla małych zespołów, które potrzebują podstawowej analizy bezpieczeństwa

Wady:

- Ograniczone wsparcie dla niektórych nietypowych języków programowania

- Funkcje raportowania nie są wystarczająco dogłębne dla dużych organizacji

Choć Xygeni-SAST jest przydatny dla deweloperów, którym zależy na szybkości i prostocie, może mu brakować niektórych zaawansowanych funkcji wykrywania dostępnych w narzędziach typu DerScanner. ⏱️

3. Bezpieczeństwo Aikido SAST

Opis:

Opis:

Aikido Security SAST stosuje unikalne podejście do wykrywania luk w zabezpieczeniach aplikacji, łącząc możliwości SAST z algorytmami uczenia maszynowego. Z czasem dostosowuje się, aby dostarczać coraz dokładniejsze analizy. 🤖

Zalety:

- Zawiera uczenie maszynowe w celu zwiększenia dokładności analizy

- Intuicyjny interfejs dla użytkowników nietechnicznych

- Oferuje opcje lokalne i oparte na chmurze

Wady:

- Dłuższy czas analizy składniowej dużych baz kodu

- Duże uzależnienie od uczenia maszynowego może w szczególnych przypadkach prowadzić do błędów.

To narzędzie jest świetną opcją dla organizacji, które chcą eksperymentować z testowaniem zabezpieczeń wspomaganym przez sztuczną inteligencję, ale jego wydajność w przypadku większych projektów może nie dorównywać efektywności liderów branży. 📈

4. Sztuczna inteligencja CodeAnt

Opis:

Opis:

CodeAnt AI jest przeznaczony dla zespołów, które chcą skupić się na lukach w zabezpieczeniach na wczesnych etapach rozwoju. Specjalizuje się w sugerowaniu szybkich i praktycznych poprawek zidentyfikowanych wad, co czyni go popularnym wśród mniejszych startupów lub zwinnych zespołów. 🐜

Zalety:

- Przejrzyste i praktyczne zalecenia dotyczące ulepszania kodu

- Duży nacisk na wsparcie CI/CD

- Dostępne opcje subskrypcji

Wady:

- Mniej funkcji do testowania na poziomie przedsiębiorstwa

- Mniejsza odporność na złożone luki w zabezpieczeniach

Rozwiązanie CodeAnt AI najlepiej sprawdza się w zwinnym środowisku programistycznym, ale nie zaspokaja specyficznych ani zaawansowanych potrzeb przedsiębiorstw w zakresie bezpieczeństwa. 💻

5. Widmowy

Opis:

Opis:

Spectral prezentuje się jako narzędzie do ochrony poufnych danych i poświadczeń podczas analizy kodu. Jest szczególnie skuteczny w wykrywaniu wycieków konfiguracji i poufnych danych w aplikacjach. 🔒

Zalety:

- Wyjątkowy w znajdowaniu wycieków poufnych danych

- Łatwa w obsłudze platforma z szybką konfiguracją

- Przejrzyste ceny dla małych i średnich przedsiębiorstw (MŚP)

Wady:

- Ograniczone do określonych przypadków użycia, takich jak wykrywanie wycieków danych

- Mniej kompleksowe w porównaniu do narzędzi SAST ogólnego przeznaczenia

Choć Spectral wyjątkowo dobrze spełnia swoją niszową funkcję, jego ograniczony zakres może nie spełniać szerszych potrzeb w zakresie bezpieczeństwa aplikacji. 🛡️

Rozwiązanie zapewniające silne bezpieczeństwo kodu

Sprawdzonym i przetestowanym rozwiązaniem powyższych wyzwań jest inwestycja w niezawodne narzędzie SAST dostosowane do środowiska programistycznego. Narzędzia takie jak DerScanner, dzięki swojej wyższej dokładności, skalowalności i kompleksowym możliwościom wykrywania, torują drogę do bezpieczniejszego cyklu rozwoju. Inne narzędzia, takie jak Xygeni-SAST i Aikido Security SAST, wnoszą określone mocne strony do niszowych rynków lub zespołów, zapewniając lepsze bezpieczeństwo dla programistów w różnych domenach. 🛠️

Wybierając narzędzie, weź pod uwagę takie czynniki, jak obsługa języka programowania, możliwości integracji, wskaźniki fałszywych alarmów i złożoność bazy kodu. Łącząc odpowiednie narzędzie z proaktywnym podejściem do bezpiecznego kodowania, firmy mogą skutecznie zamykać luki w zabezpieczeniach bez uszczerbku dla produktywności. 🔐

Aby dowiedzieć się więcej o bezpiecznym tworzeniu aplikacji, zapoznaj się z zaufanymi źródłami, takimi jak przewodniki dotyczące bezpieczeństwa OWASP lub standardy branżowe NIST. 📚

Podsumowując, przyjęcie narzędzi SAST 🔒 jest kluczem do wzmocnienia bezpieczeństwa w rozwoju aplikacji, zwłaszcza w coraz bardziej wymagającym świecie cyfrowym. Prezentowane rozwiązania, od zaawansowanych i wszechstronnych DerScanner do opcji specjalistycznych, takich jak Widmowy, oferują alternatywy dostosowane do różnych zespołów i potrzeb 💻✨.

Wybór odpowiedniego narzędzia nie tylko ułatwia wczesne wykrywanie luk w zabezpieczeniach 🕵️♂️, ale także optymalizuje procesy rozwoju, obniża koszty 💰 i chroni reputację firmy 🛡️. Zintegrowanie tych technologii z uznanymi najlepszymi praktykami i standardami zapewnia kompleksowe podejście do bezpieczeństwa kodu, co jest niezbędne do tworzenia niezawodnych aplikacji odpornych na obecne i przyszłe zagrożenia 🚀🔐.