Klucze dostępu czy hasła: co zapewnia lepszą ochronę w 2025 roku? 🔐✨

Prawdopodobnie słyszałeś o kluczach dostępu, znacznie prostszej (i bezpieczniejszej) alternatywie dla haseł. Nie musisz niczego zapamiętywać ani martwić się o mieszanie skomplikowanych cyfr, liter i symboli. Co więcej, są odporne na ataki phishingowe! 🎯 To ogromna zaleta w obliczu rosnącej liczby oszustw internetowych.

Osoby, z którymi rozmawiam, zazwyczaj są przekonane do tego pomysłu, ale często nie wiedzą, od czego zacząć. To jednak bardzo proste. Wystarczy wybrać sposób przechowywania kluczy dostępu. Oto krótkie podsumowanie dostępnych opcji:

- Twój smartfon. Ta opcja jest bardzo praktyczna, zwłaszcza jeśli częściej korzystasz z telefonu niż z laptopa lub komputera stacjonarnego. Tworzenie kluczy dostępu jest zazwyczaj zautomatyzowane po uruchomieniu procesu z poziomu aplikacja mobilna lub przeglądarkaDziała zarówno na iOS, jak i Androidzie. 📱

- Twój tablet. Doświadczenia są identyczne jak w przypadku korzystania z telefonu. Może to być idealna alternatywa dla tych, którzy zostawiają tablet w domu i obawiają się utraty telefonu, a co za tym idzie, wszystkich haseł.

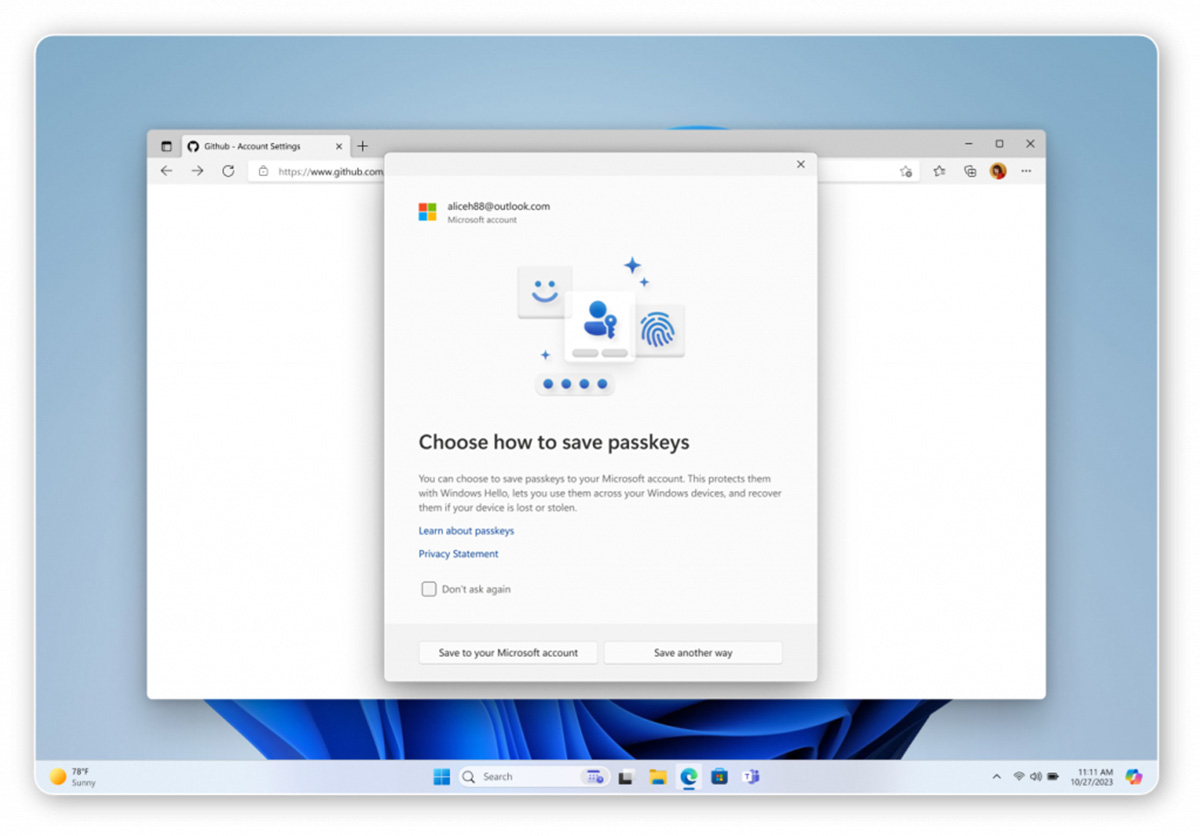

- Twój komputer. System Windows zapisze Twoje klucze dostępu, jeśli rozpoczniesz proces tworzenia na laptopie lub komputerze stacjonarnym. 💻

- Klucz bezpieczeństwa. YubiKey i Google Titan Security Key to przykłady urządzeń, które mogą służyć jako silna metoda uwierzytelniania dwuskładnikowego, a także przechowywać klucze dostępu. (Jeśli posiadasz starszą wersję, musi ona obsługiwać protokół FIDO2, aby była kompatybilna z kluczami dostępu).

- Ty menedżer haseł. Hasła jeszcze nie znikną, ale nawet gdy to nastąpi, menedżery haseł nadal będą cennym miejscem do ich przechowywania. Jeśli menedżer działa w chmurze, stracisz na potencjalnym bezpieczeństwie – nie używaj słabego hasła do ochrony konta! – ale ogólnie rzecz biorąc, ta metoda jest niezawodna. 🔒

Microsoft

Więcej o działaniu kluczy dostępu możesz przeczytać w naszym pełnym artykule, ale w zasadzie wystarczy je utworzyć, a następnie autoryzować ich użycie za pomocą danych biometrycznych (np. odcisku palca) lub kodu PIN. Nie da się ich podrobić ani złamać w przypadku włamania na stronę internetową. 🔐

Ich jedyną wadą jest to, że jeśli zgubisz urządzenie, na którym je zapisałeś, nie będziesz mógł z nich korzystać. Jednak ten problem szybko się rozwiązuje. Chociaż nie można ich utworzyć kopii zapasowej (każdy klucz dostępu jest unikalny), możesz utworzyć dodatkowe klucze dostępu na innych urządzeniach jako zapasową metodę logowania. Zachowanie istniejącego hasła to również skuteczna metoda zapasowa, o ile połączysz je z uwierzytelnianiem dwuskładnikowym, aby uniemożliwić hakerom dostęp do niego. 🔒✨

Obecnie wsparcie dla kluczy dostępu stale rośnie. Usługi ważne firmy, takie jak Google, Apple i Microsoft Już je wdrożyli, podobnie jak duże sieci handlowe (np. Target, Best Buy itp.). Ale nawet jeśli hasła jeszcze nie podbiły internetu, większość osób, które je wypróbowały, przekonuje się, że przełączenie niektórych kont na hasła oszczędza im wielu kłopotów. 😊

Krótko mówiąc, ten klucze dostępu Stanowią one znaczącą ewolucję 🔒 w dziedzinie bezpieczeństwa cyfrowego na rok 2025, oferując prostsze, bezpieczniejsze i bardziej odporne na phishing podejście niż tradycyjne hasła. Chociaż ich popularność wciąż rośnie, integracja przez duże firmy, takie jak Microsoft, Google i Apple, dowodzi, że są one przyszłością uwierzytelniania 🚀.

Wybór odpowiedniej metody przechowywania danych – czy to na smartfonie 📱, tablecie, komputerze 💻, kluczach bezpieczeństwa 🔑, czy w menedżerach haseł – ułatwia ich używanie i minimalizuje ryzyko. Dodatkowo, możliwość tworzenia dodatkowych kluczy dostępu na wielu urządzeniach i łączenia metod tworzenia kopii zapasowych dodatkowo wzmacnia ochronę 🛡️.

Ze wszystkich tych powodów stopniowe przejście na klucze dostępu nie tylko zmniejsza problemy związane z zarządzaniem hasłami, ale także znacząco poprawia bezpieczeństwo online 🌐.