Segurança de TI: 10 erros que você nunca deve cometer 🚫💻

Trabalho no setor de TI há mais de 30 anos e, ao longo dos anos, adquiri uma série de comportamentos e princípios que me parecem completamente normais e sensatos. No entanto, ao observar outros usuários de PC, muitas vezes descubro comportamentos arriscados ou, pelo menos, menos voltados para a segurança. ⚠️

Portanto, compilei as 10 coisas mais importantes que eu jamais faria como especialista em Segurança de TI, com conselhos sobre o que fazer em vez disso.📋

1. Mova em vez de copiar

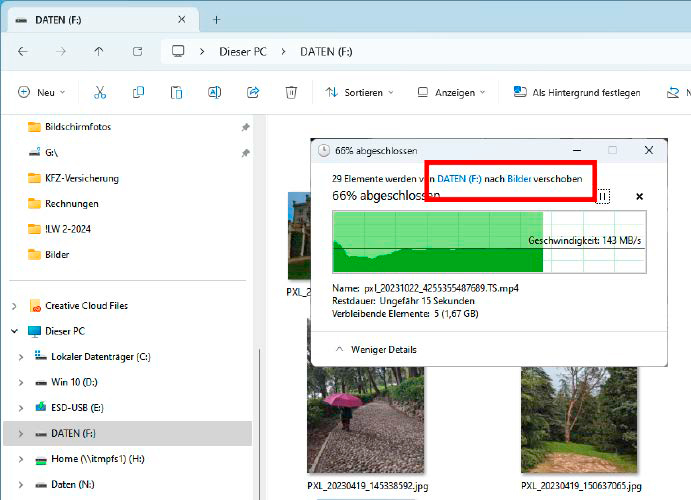

No Windows Explorer, a diferença é quase imperceptível: aqui, fotos e vídeos são movidos em vez de copiados. Isso pode piorar a segurança dos dados em vez de melhorá-la.

No Windows Explorer, a diferença é quase imperceptível: aqui, fotos e vídeos são movidos em vez de copiados. Isso pode piorar a segurança dos dados em vez de melhorá-la.Mover meus próprios arquivos em vez de copiá-los me dá uma sensação de desconforto. Isso inclui, por exemplo, fotos ou vídeos da minha câmera ou gravações de áudio de um smartphone ou gravador. Se eu mover arquivos individuais, corro o risco de perdê-los assim que os movo. Embora isso seja muito raro, não pode ser completamente descartado. 🥴

Mesmo que o processo de movimentação seja bem-sucedido: os dados estarão disponíveis apenas uma vez. Se o disco rígido do PC falhar, os dados serão perdidos. Se eu cometer um erro e acidentalmente excluir os arquivos, eu os perco também. Esses são riscos que só surgem se você iniciar uma operação de movimentação em vez de uma cópia. ⚠️

Se você está pensando: "Preciso de mais espaço no cartão SD para novas fotos", considere comprar um segundo cartão SD. Seus próprios dados sempre valem a pena. 🏷️

E quando libero espaço no cartão SD? Faço isso assim que meu plano de backup no PC tiver feito backup dos dados copiados. No meu caso, isso é feito em um disco rígido de rede rodando em um Raspberry Pi. 💾

Arquivos importantes também são criptografados automaticamente e enviados para o armazenamento em nuvem. ☁️

2. Salvar meus próprios dados sem um backup

Configurei um backup automático para todos os meus dados importantes. Porque salvar arquivos que criei sem um backup é muito arriscado para mim. Isso inclui todos os dados que insiro em aplicativos, sejam para Android, iOS ou Windows. Só porque a maioria dos aplicativos não oferece um recurso de backup facilmente reconhecível não isenta os usuários da responsabilidade por seus dados.🤔

Por exemplo, em duas escolas em Koblenz, Alemanha, centenas de iPads escolares foram desconectados da rede escolar devido a um bug. As notas manuscritas no aplicativo Goodnotes usadas pelos alunos foram excluídas. Muitos alunos trabalhavam exclusivamente com iPads da escola e este aplicativo, o que significa que não havia uma cópia secundária de suas anotações. Cerca de 500 dos 7.500 iPads foram afetados pela perda de dados porque estavam conectados à rede da escola no momento da queda. 😟

O backup em nuvem, como é comum em iPads, foi desativado por motivos de proteção de dados. Nenhuma outra forma de backup de dados parece ter sido usada. Os alunos afetados não podem ser os culpados aqui, mas sim o administrador do sistema responsável. 👨💻

3. Formate o armazenamento sem uma revisão completa

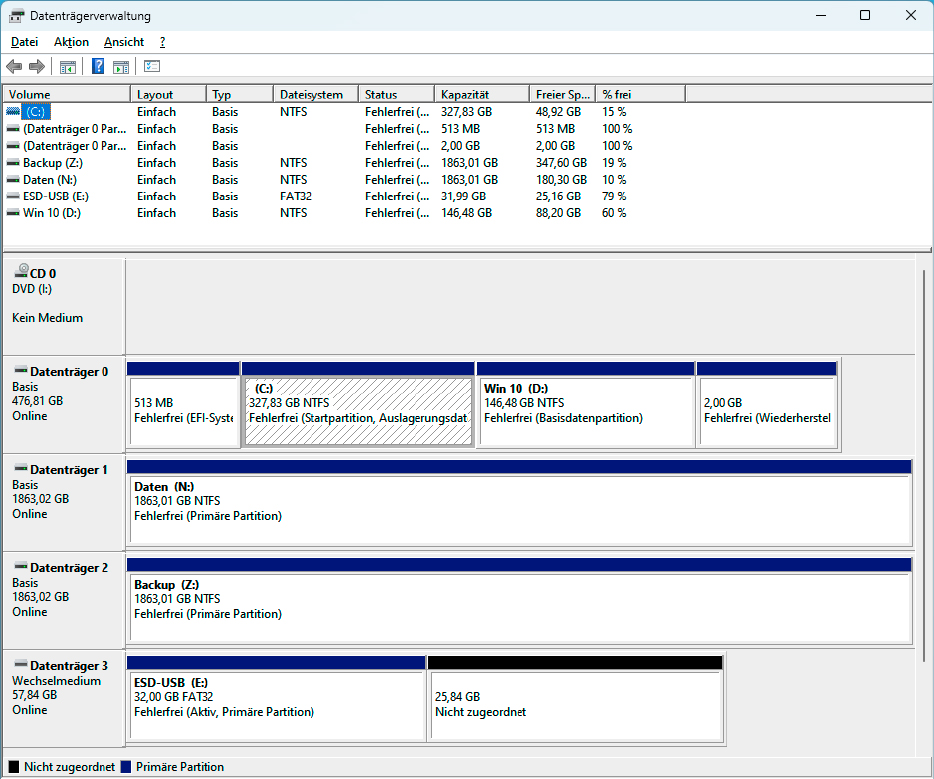

O Gerenciamento de disco mostra cada unidade conectada com todas as suas partições. Você pode identificar facilmente uma partição pelo seu nome e tamanho.

O Gerenciamento de disco mostra cada unidade conectada com todas as suas partições. Você pode identificar facilmente uma partição pelo seu nome e tamanho.Eu nunca cometeria esse erro — porque já cometi isso antes. Portanto, só posso aconselhar por experiência própria: formate uma unidade de armazenamento somente quando tiver certeza de que selecionou a unidade correta.🔍

Durante anos, usei discos rígidos USB externos para armazenar meus arquivos. A estrutura de pastas nesses discos era geralmente idêntica. Eu tinha as pastas “Meus Documentos”, “Vídeos”, “Temporário”, “PCs Virtuais” e mais algumas. Além disso, todos os discos eram do mesmo modelo, que certa vez comprei por um bom preço. Alguns desses discos tinham até a mesma designação de mídia: “Dados”.

Não foi muito inteligente, porque gerou confusão. Então, tarde da noite, acabei confundindo uma dessas unidades com outra e formatei a errada. 🤦♂️

Desde então, nomeio e etiqueto muito claramente meus discos rígidos externos e unidades USB e os verifico novamente antes de formatar.📝

Primeiro verifique e depois formate: Escolher a unidade correta antes da formatação é crucial para evitar perdas de dados não intencionais. No Windows Explorer, verifique a letra da unidade do disco rígido ou da partição que você deseja formatar. Isso geralmente não é evidente em sistemas com múltiplas unidades. Reserve um tempo para verificar e desconectar outros discos rígidos e outros dispositivos de armazenamento para maior clareza. O nome do disco e seu tamanho ajudarão você a identificá-lo. 🖥️

Além disso, inicie o gerenciamento de disco digitando “Gerenciamento de Disco” na pesquisa do Windows. Todos os discos conectados e suas partições serão exibidos. Comece a formatar somente quando tiver certeza de que encontrou o disco rígido, a unidade USB ou a partição correta.

4. Abrindo links em e-mails

Não gosto de abrir um link em um e-mail. E eu nunca abro um link se o e-mail supostamente for do meu banco ou provedor de serviços de pagamento. Eu nem abro o link no e-mail mensal do PayPal, mesmo sabendo que ele é realmente do PayPal. 🚫💳

Por que não? Hoje em dia, é muito fácil para um invasor criar uma cópia enganosamente real de um e-mail bancário. Eu não conseguia diferenciar com segurança um e-mail de phishing de um e-mail legítimo do meu banco, pelo menos não no pouco tempo que tenho para verificar minha caixa de entrada. ⌛

Em vez disso, abro o banco on-line e outras páginas importantes por meio de links que salvei no meu navegador ou digitando novamente o endereço no navegador a cada vez. Eu entro no site e verifico minha conta de cliente para ver se há novas mensagens. Caso contrário, a mensagem de e-mail é um golpe ou não é importante o suficiente para o banco creditar na minha conta. Para mim, esse é o fim do assunto.

Conselho: Mude estes 5 Configurações do Windows para melhorar a privacidade dos seus dados.

5. Abra arquivos suspeitos

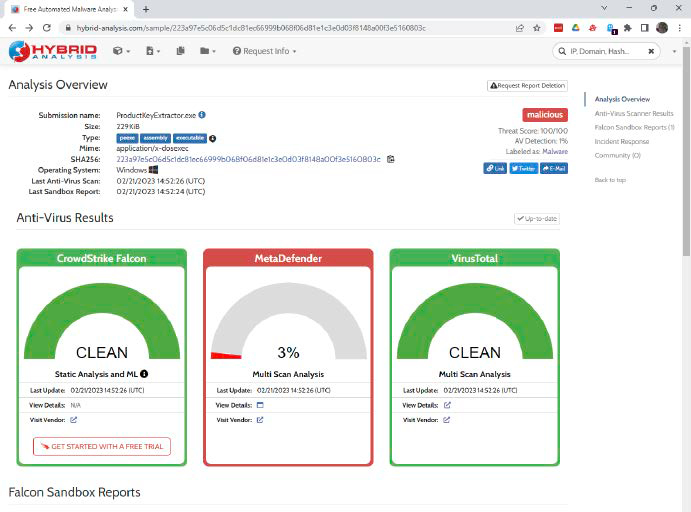

Se um arquivo é suspeito, seja um programa ou um documento, eu não o abro. O risco é simplesmente muito grande. Como editor de TI, é claro, estou constantemente baixando ferramentas da internet, e muitas delas são verificadas por software antivírus. Essa é uma pista que faz um arquivo parecer suspeito. 🦠

Outro sinal é a fonte. Arquivos de sites suspeitos são tão suspeitos quanto arquivos anexados a e-mails ou de links em e-mails. Se não consigo evitar abrir ou iniciar esses arquivos, sempre os verifico primeiro com a ferramenta www.virustotal.com. O serviço online analisa uma arquivo com mais de 60 antivírus. 🔒

Se você quiser ainda mais informações sobre um arquivo suspeito do que o www.virustotal.com fornece, você também pode enviar arquivos suspeitos para uma sandbox on-line. No entanto, isso é um pouco mais complicado do que um teste Virustotal. Os serviços geralmente exigem registro e, às vezes, são pagos.

Um sandbox online gratuito e fácil, sem registro, está disponível em hybrid-analysis.com 🍃

6. Fornecer vouchers para pagamento de serviços

Se lhe pedirem para comprar vouchers, você deve prestar atenção (pelo menos se o pedido não vier dos seus filhos). É assim que operam os golpistas que querem o seu dinheiro.

Se lhe pedirem para comprar vouchers, você deve prestar atenção (pelo menos se o pedido não vier dos seus filhos). É assim que operam os golpistas que querem o seu dinheiro.Quem iria querer fazer isso? Um número incrível de usuários! Todos eles são vítimas de um ataque de engenharia social. A engenharia social usa truques psicológicos para manipular as pessoas a fazer coisas que não são do seu melhor interesse. Características humanas como confiança, medo e ignorância são exploradas.🤷♀️

Um truque popular é o seguinte: São navegando na internet e de repente aparece uma mensagem de aviso que parece vir do Windows. Seu PC foi hackeado e você deve ligar para um número de suporte para que um funcionário da Microsoft conserte seu PC. Quando você liga, eles dizem que seu PC realmente foi hackeado. No entanto, isso custa dinheiro e você deve pagar por isso com vouchers. Os criminosos exigem isso porque os códigos de voucher são muito mais difíceis de serem rastreados pela polícia do que uma transferência bancária.

O fato é: Ninguém está a salvo dos truques da engenharia social. Um atacante bem preparado e habilidoso pode atrair qualquer um para uma armadilha. Há muitos exemplos disso — pesquise “fraude de CEO”. Mas no momento em que algo tão incomum quanto um código de voucher para um serviço é solicitado, você pode ficar alerta e escapar da armadilha. O mesmo se aplica se lhe disserem que alguém virá cobrar seu dinheiro.🆘

7. Conecte dispositivos externos desconhecidos

Um pendrive cujo dono não conheço. Eu não conecto isso. Felizmente, já se foram os dias em que o recurso de inicialização automática do Windows iniciava imediatamente um arquivo EXE a partir de uma unidade flash USB conectada. Por padrão, o Windows 10 e 11 oferecem apenas a opção de iniciar o Windows Explorer para exibir o conteúdo da unidade USB. 💼🔌

Então esse não é o problema. Mas, como todo mundo, sou curioso. Os invasores aproveitam isso e salvam arquivos maliciosos com nomes que você não consegue resistir a abrir.😈

Durante muito tempo, especialistas em segurança disseram que, se você quisesse se infiltrar em uma rede corporativa, tudo o que precisava fazer era deixar alguns dispositivos USB infectados no estacionamento da empresa. Alguns funcionários pegam um pen drive e o conectam ao PC de trabalho. 🕵️♂️

O malware profissional Stuxnet também teria chegado aos computadores da instalação nuclear iraniana por meio de um pendrive. Resta saber se esse pendrive entrou na usina através do hack do estacionamento ou se alguém de dentro o trouxe. O Stuxnet destruiu as centrífugas da instalação nuclear e atrasou a produção de material físsil para uma bomba nuclear.🔬

Quando você precisar inserir uma unidade USB externa: as mesmas regras se aplicam ao ponto 5. Verifique os arquivos em www.virustotal.com ou execute-os em uma sandbox.

8. Use senhas padrão

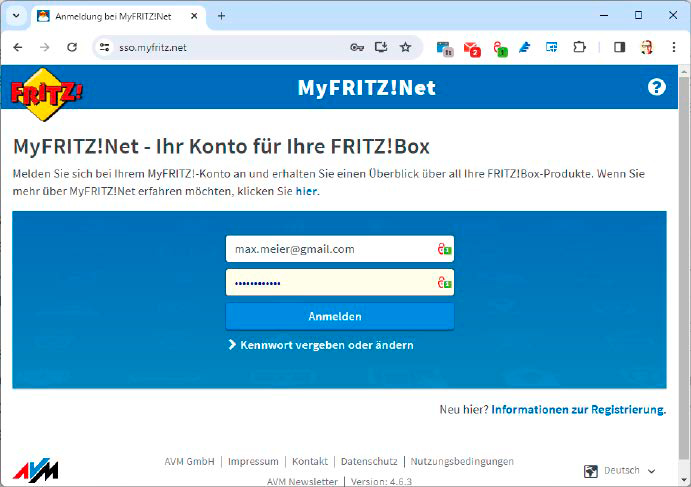

Quando conecto um novo dispositivo que tem proteção por senha padrão, altero imediatamente a senha existente. O mesmo se aplica às contas on-line para as quais recebi uma senha. 🔑

Eu admito: É raro que um roteador venha com uma senha padrão. Contudo, é ainda mais importante agir rapidamente nos casos restantes. Isso ocorre porque os invasores sabem as senhas padrão e tentam usá-las para fazer login nos dispositivos. Um bom gerenciador de senhas pode ajudar você a criar senhas fortes e exclusivas para cada site e serviço que você usa. 🛡️

9. Habilite serviços de rede desnecessários

Raramente passa um mês sem que uma nova vulnerabilidade de segurança seja descoberta em um NAS ou webcam. Esses dispositivos de rede geralmente são vulneráveis a ataques pela internet, permitindo que hackers acessem dados do NAS, feeds de webcam ou até mesmo toda a rede doméstica. 🔒👀

É por isso que não ativo nenhum serviço de rede que não preciso. Acesso remoto ao meu roteador — desabilitado. Acesso remoto à minha iluminação inteligente — desativado. O acesso ao meu NAS e ao aspirador robô também está desabilitado. 🙅♂️

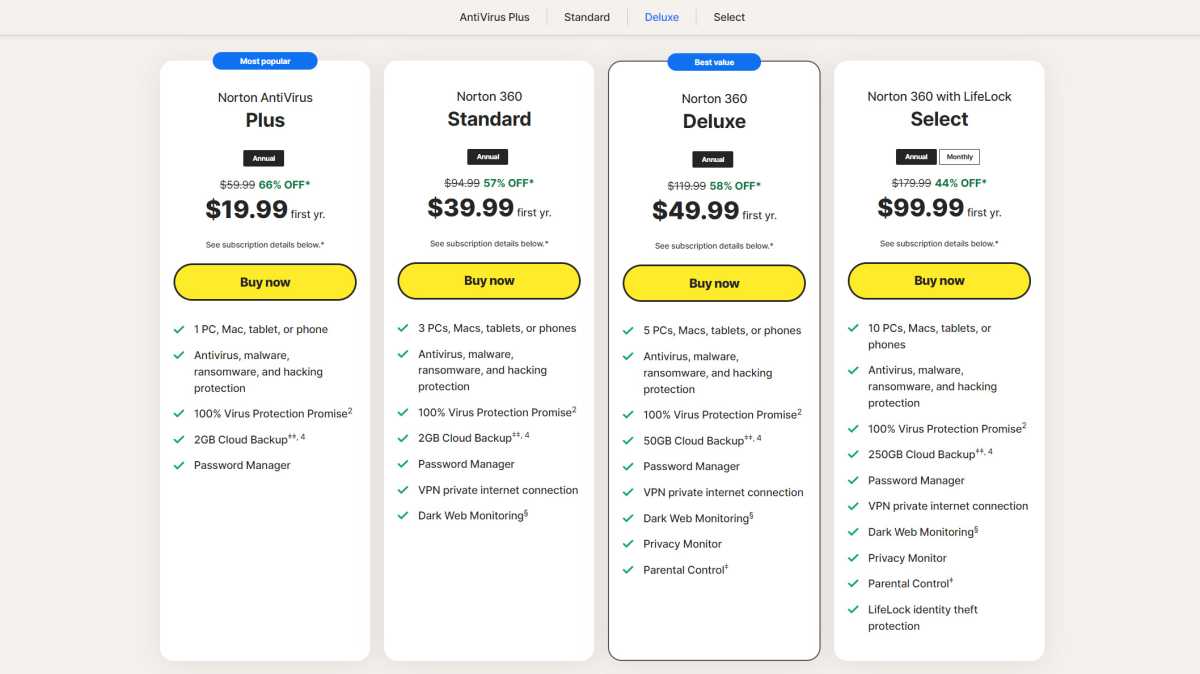

10. Comprar uma versão cara de antivírus

A maioria dos fabricantes de antivírus oferece três ou mais versões do programa. Eu nunca compraria o mais caro. Não preciso de seus recursos extras caros.

A maioria dos fabricantes de antivírus oferece três ou mais versões do programa. Eu nunca compraria o mais caro. Não preciso de seus recursos extras caros.O software antivírus geralmente está disponível em três versões: Simples, Bom e Muito Bom — ou antivírus, Segurança na Internet e segurança total. Eu jamais compraria a terceira versão, mais cara. 💰

Isso é puramente uma consideração financeira: Se eu fosse rico, decidiria diferente. Mas, como o dinheiro é limitado, vou comprar a versão intermediária, geralmente chamada de Internet Security. Essa opção normalmente oferece mais recursos do que a versão completa. Microsoft Defender É grátis, mas não tão caro quanto a versão completa. 📊

Com este último, eu estaria pagando por serviços dos quais não preciso necessariamente (limpeza de metadados, monitoramento de mídia social) ou que posso obter mais baratos em outro lugar (serviços de VPN, armazenamento em nuvem).

Como eu disse, as versões completas oferecem mais, mas não preciso desse extra. 🚀

Concluindo, a segurança de TI não é responsabilidade apenas de especialistas, mas um compromisso diário que todo usuário deve assumir para proteger seus dados e dispositivos 🔐.

Evitar esses 10 erros comuns — desde não mover arquivos sem backup, evitar abrir links ou arquivos suspeitos até gerenciar corretamente senhas e serviços de rede — pode fazer uma grande diferença na proteção contra perda de dados, ataques e fraudes 🚫💻.

Mais de três décadas de experiência no setor demonstram que a prevenção, a prudência e o uso de boas práticas são a melhor defesa em um ambiente digital cada vez mais vulnerável.

Adotar essas dicas não só garante maior segurança, mas também tranquilidade e eficiência na gestão de nossas informações pessoais e profissionais ✅📊.

A segurança começa com pequenos hábitos que nunca devemos subestimar! 🔑✨