Seguridad IT: 10 errores que nunca debes cometer 🚫💻

He estado trabajando en la industria de IT por más de 30 años, a lo largo de los años, he adquirido una serie de comportamientos y principios que parecen completamente normales y sensatos para mí. Sin embargo, al observar a otros usuarios de PC, a menudo descubro comportamientos riesgosos o, al menos, menos orientados a la seguridad. ⚠️

Por eso, he recopilado las 10 cosas más importantes que nunca haría como experto en seguridad IT, con consejos sobre qué hacer en su lugar.📋

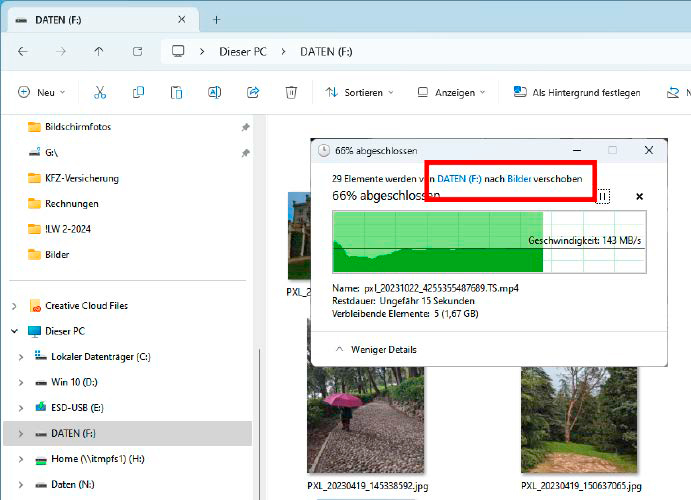

1. Mover en lugar de copiar

En el explorador de Windows, la diferencia apenas se nota: Aquí, las fotos y los videos se mueven en lugar de copiarse. Esto puede empeorar la seguridad de los datos en lugar de mejorarla.

En el explorador de Windows, la diferencia apenas se nota: Aquí, las fotos y los videos se mueven en lugar de copiarse. Esto puede empeorar la seguridad de los datos en lugar de mejorarla.Mover mis propios archivos en lugar de copiarlos me da una sensación de inquietud. Esto incluye, por ejemplo, fotos o videos de mi cámara o grabaciones de audio de un smartphone o grabadora. Si muevo archivos únicos, corro el riesgo de perderlos tan pronto como los muevo. Aunque esto es muy raro, no se puede descartar completamente. 🥴

Aun si el proceso de mover se realiza correctamente: Los datos solo estarán disponibles una vez. Si el disco duro de la PC falla, los datos se pierden. Si cometo un error y elimino accidentalmente los archivos, también los pierdo. Estos son riesgos que solo surgen si inicias una operación de mover en lugar de copiar. ⚠️

Si piensas “necesito espacio en la tarjeta SD para nuevas fotos”, considera comprar una segunda tarjeta SD. Tu propio dato siempre vale la pena. 🏷️

¿Y cuándo libero espacio en la tarjeta SD? Lo hago apenas mi plan de respaldo en la PC ha respaldado los datos copiados. En mi caso, esto se realiza en un disco duro en la red que funciona en una Raspberry Pi. 💾

Los archivos importantes también se encriptan automáticamente y se suben a un almacenamiento en la nube. ☁️

2. Guardar mis propios datos sin un respaldo

He configurado un respaldo automático para todos mis datos importantes. Porque guardar archivos que he creado sin un respaldo es demasiado riesgoso para mí. Esto incluye todos los datos que ingreso en aplicaciones, ya sea para Android, iOS o Windows. Solo porque la mayoría de las aplicaciones no ofrecen una función de respaldo fácilmente reconocible, no exime al usuario de su responsabilidad por sus datos.🤔

Por ejemplo, en dos colegios en Koblenz, Alemania, varios cientos de iPads escolares fueron desconectados de la red escolar debido a un error. Las notas manuscritas en la aplicación Goodnotes que usaban los alumnos fueron eliminadas. Muchos estudiantes habían trabajado exclusivamente con los iPads de la escuela y esta aplicación, es decir, no había una copia secundaria de sus notas. Alrededor de 500 de los 7,500 iPads fueron afectados por la pérdida de datos al estar conectados a la red escolar en el momento de la falla. 😟

Un respaldo en la nube, como es habitual para los iPads, fue desactivado por razones de protección de datos. No parece haberse utilizado otra forma de respaldo de datos. Los alumnos afectados no pueden ser culpables aquí, sino el administrador del sistema responsable. 👨💻

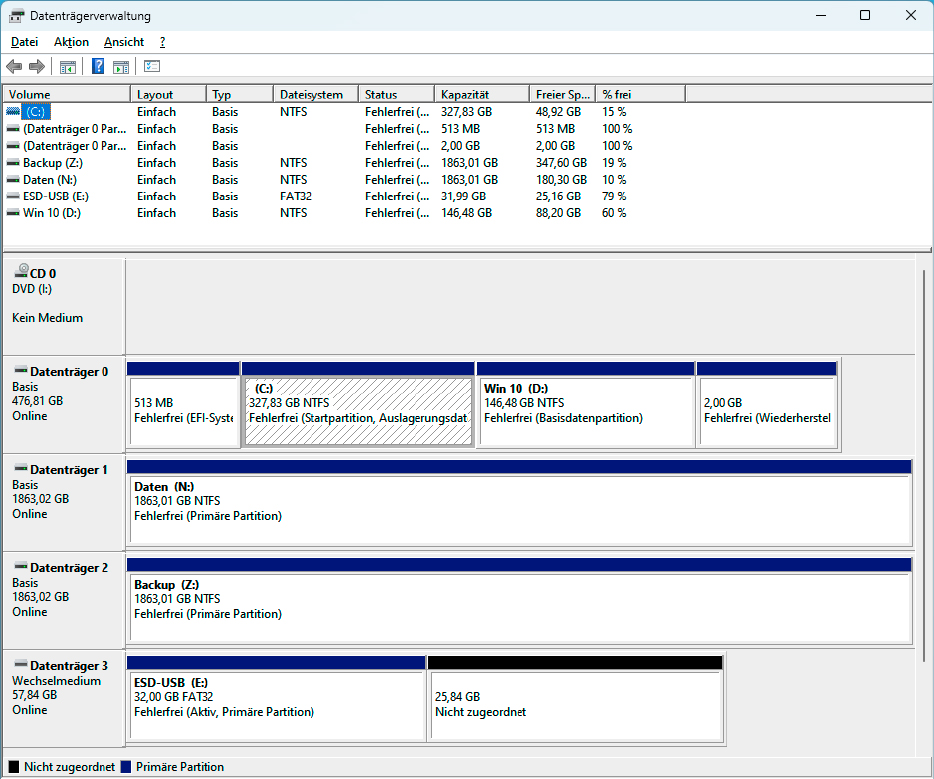

3. Formatear almacenamiento sin una revisión exhaustiva

La gestión de discos muestra cada unidad conectada con todas sus particiones. Puedes identificar fácilmente una partición según su nombre y tamaño.

La gestión de discos muestra cada unidad conectada con todas sus particiones. Puedes identificar fácilmente una partición según su nombre y tamaño.Nunca cometería este error — porque ya lo he hecho antes. Por lo tanto, solo puedo aconsejar desde la experiencia: solo formatea una unidad de almacenamiento cuando estés seguro de haber seleccionado la unidad correcta.🔍

Durante años, usé discos duros USB externos para guardar mis archivos. La estructura de carpetas en estos discos era generalmente idéntica. Tenía las carpetas “Mis documentos,” “Videos,” “Temp,” “PCs virtuales,” y algunas más. Además, todos los discos eran el mismo modelo, que compré una vez a buen precio. Algunos de estos discos incluso tenían la misma designación de soporte: “Datos.”

No fue muy inteligente, porque facilitó la confusión. Así que, tarde una noche, terminé confundiendo uno de estos discos con otro y formateé el equivocado. 🤦♂️

Desde entonces, he nombrado y etiquetado muy claramente mis discos duros externos y USB y miro de nuevo antes de formatear.📝

Primero revisa, luego formatea: Elegir la unidad correcta antes de formatear es crucial para evitar la pérdida de datos no intencionada. En el explorador de Windows, verifica qué letra de unidad tiene el disco duro o la partición que deseas formatear. Esto a menudo no es evidente en sistemas con múltiples unidades. Tómate el tiempo para verificar, desconecta otros discos duros y unidades para tener mayor claridad. El nombre del disco y su tamaño te ayudarán a identificarlo. 🖥️

Además, inicia la gestión de discos ingresando «Gestión de discos» en la búsqueda de Windows. Se mostrarán todos los discos conectados y sus particiones. Comienza a formatear solo cuando estés seguro de haber encontrado el disco duro, USB o partición correctos.

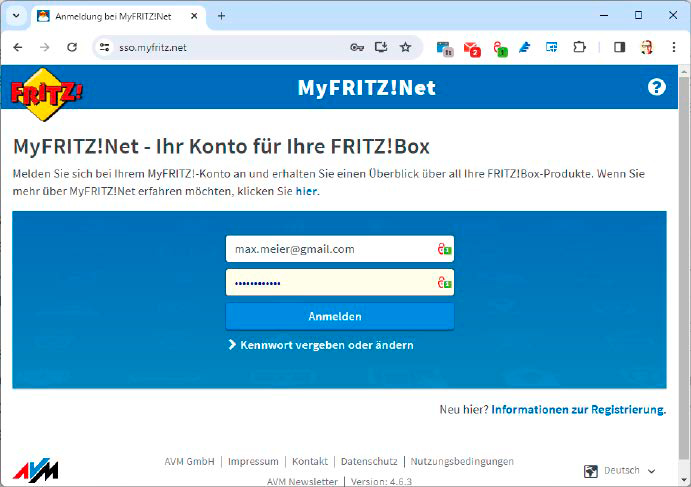

4. Abrir enlaces en correos electrónicos

No me gusta abrir un enlace en un correo electrónico. Y nunca abro un enlace si el correo supuestamente es de mi banco o proveedor de servicios de pago. Ni siquiera abro el enlace en el correo mensual de PayPal, aunque sé que este correo realmente proviene de PayPal. 🚫💳

¿Por qué no? Hoy en día es muy fácil para un atacante crear una copia engañosamente real de un correo bancario. No podría reconocer de manera confiable la diferencia entre un correo de phishing y un correo legítimo de mi banco — al menos no en el corto tiempo que tengo para revisar mi bandeja de entrada. ⌛

En su lugar, abro las páginas de banca en línea y otras páginas importantes a través de enlaces que he guardado en mi navegador o vuelvo a escribir la dirección en el navegador cada vez. Inicio sesión en el sitio y reviso si hay un nuevo mensaje en mi cuenta de cliente. Si no, entonces el mensaje en el correo es un engaño o no es lo suficientemente importante para que el banco lo ingrese en mi cuenta. Eso es el final del asunto para mí.

Consejo: Cambia estas 5 configuraciones de Windows para mejorar tu privacidad de datos.

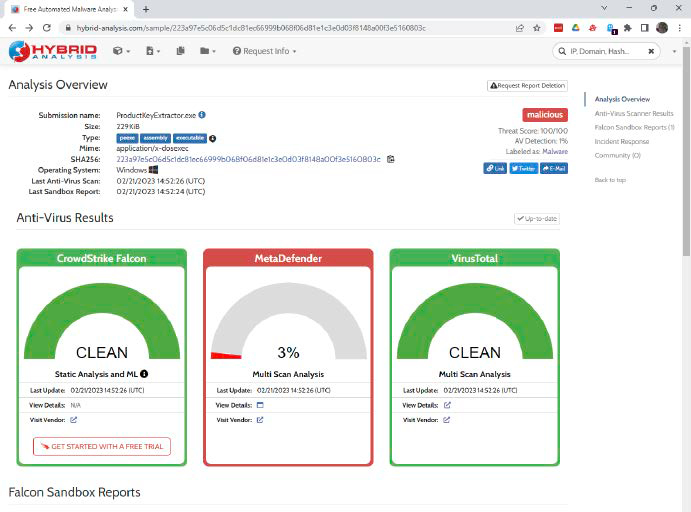

5. Abrir archivos sospechosos

Si un archivo es sospechoso, ya sea un programa o un documento, no lo abro. El riesgo es simplemente demasiado grande. Como editor de IT, por supuesto, estoy constantemente descargando herramientas de internet y muchas de ellas son escaneadas por el antivirus. Eso es un indicio que hace que un archivo parezca sospechoso. 🦠

Otra señal es la fuente. Los archivos de sitios dudosos son tan sospechosos como los archivos que se adjuntan a un correo electrónico o provienen de enlaces en correos electrónicos. Si no puedo evitar abrir o iniciar tales archivos, siempre los reviso primero con la herramienta www.virustotal.com. El servicio en línea analiza un archivo con más de 60 escáneres de virus. 🔒

Si deseas aún más información sobre un archivo sospechoso de lo que www.virustotal.com proporciona, también puedes cargar archivos sospechosos en una caja de arena en línea. Sin embargo, esto es algo más complicado que una prueba en Virustotal. Los servicios a menudo requieren registro y a veces son de pago.

Una caja de arena en línea gratuita y sencilla sin registro está disponible en hybrid-analysis.com 🍃

6. Entregar vales para el pago de servicios

Si te piden que compres vales, deberías prestar atención (al menos si la solicitud no proviene de tus hijos). Así es como operan los estafadores que buscan tu dinero.

Si te piden que compres vales, deberías prestar atención (al menos si la solicitud no proviene de tus hijos). Así es como operan los estafadores que buscan tu dinero.¿Quién querría hacer esto? ¡Un número asombroso de usuarios! Todos son víctimas de un ataque de ingeniería social. La ingeniería social utiliza trucos psicológicos para manipular a las personas para que hagan cosas que no les convienen. Se explotan características humanas como la confianza, el miedo o la ignorancia.🤷♀️

Un truco popular es el siguiente: Estás navegando por internet y de repente aparece un mensaje de advertencia que parece provenir de Windows. Tu PC ha sido hackeada y deberías llamar a un número de soporte para que un empleado de Microsoft arregle tu PC. Cuando llamas, te dicen que tu PC ha sido efectivamente hackeada. Sin embargo, esto cuesta dinero y se supone que debes pagarlo con vales. Los criminales exigen esto porque los códigos de los vales son mucho más difíciles de rastrear para la policía que una transferencia bancaria.

El hecho es: Nadie está a salvo de los trucos de la ingeniería social. Un atacante bien preparado y hábil puede atraer a cualquier persona a una trampa. Hay muchos ejemplos de esto — busca “fraude de CEO.” Pero en el momento en que se solicita algo tan inusual como un código de vale para un servicio, puedes ponerte alerta y escapar de la trampa. Lo mismo se aplica si te dicen que alguien vendrá a recolectar dinero de ti.🆘

7. Conectar dispositivos externos desconocidos

Una memoria USB cuyo propietario no conozco. No la conecto. Afortunadamente, han pasado los días en que la función de autoinicio de Windows lanzaba inmediatamente un archivo EXE de una memoria USB conectada. Por defecto, Windows 10 y 11 solo ofrecen iniciar el explorador de Windows para mostrar el contenido de la memoria USB. 💼🔌

Así que ese no es el problema. Pero como todos, soy curioso. Los atacantes se aprovechan de esto y guardan archivos maliciosos con nombres de archivos que no puedes resistir abrir.😈

Durante mucho tiempo, los expertos en seguridad dijeron que si querías infiltrarte en una red de empresa, todo lo que tenías que hacer era dejar algunos dispositivos USB infectados en el aparcamiento de la empresa. Algunos empleados recogerán una memoria USB y la conectarán a su PC de trabajo. 🕵️♂️

Se dice que el malware profesional Stuxnet también llegó a las computadoras de la instalación nuclear iraní a través de una memoria USB. Solo queda por aclarar si esta memoria USB entró a la planta a través del truco del aparcamiento o si un insider la introdujo. Stuxnet destruyó las centrifugadoras en la instalación nuclear y retrasó la producción de material fisible para una bomba nuclear.🔬

Cuando tienes que insertar una memoria USB ajena: las mismas reglas se aplican que en el punto 5. Verifica los archivos en www.virustotal.com o ejecútalos en una caja de arena.

8. Usar contraseñas por defecto

Cuando conecto un nuevo dispositivo que tiene protección por contraseña predeterminada, inmediatamente cambio la contraseña existente. Lo mismo se aplica a las cuentas en línea que me han dado una contraseña. 🔑

Admito: Ha sido raro que un router venga con una contraseña por defecto. Sin embargo, es todavía más importante actuar rápido en los casos restantes. Esto se debe a que los atacantes conocen las contraseñas por defecto y tratan de utilizarlas para iniciar sesión en los dispositivos. Un buen gestor de contraseñas puede ayudarte a crear contraseñas fuertes y únicas para cada sitio y servicio que utilices. 🛡️

9. Activar servicios de red innecesarios

Pocas veces pasa un mes sin que se conozca una nueva vulnerabilidad de seguridad en un NAS o cámara web. Estos dispositivos de red suelen ser vulnerables a través de internet y permiten a los hackers acceder a los datos del NAS, las imágenes de la cámara web o incluso a toda la red doméstica. 🔒👀

Por eso, no activo ningún servicio de red que no necesite. Acceso remoto a mi router — desactivado. Acceso remoto a mi iluminación inteligente — desactivado. Acceso a mi NAS y el robot aspirador también está desactivado. 🙅♂️

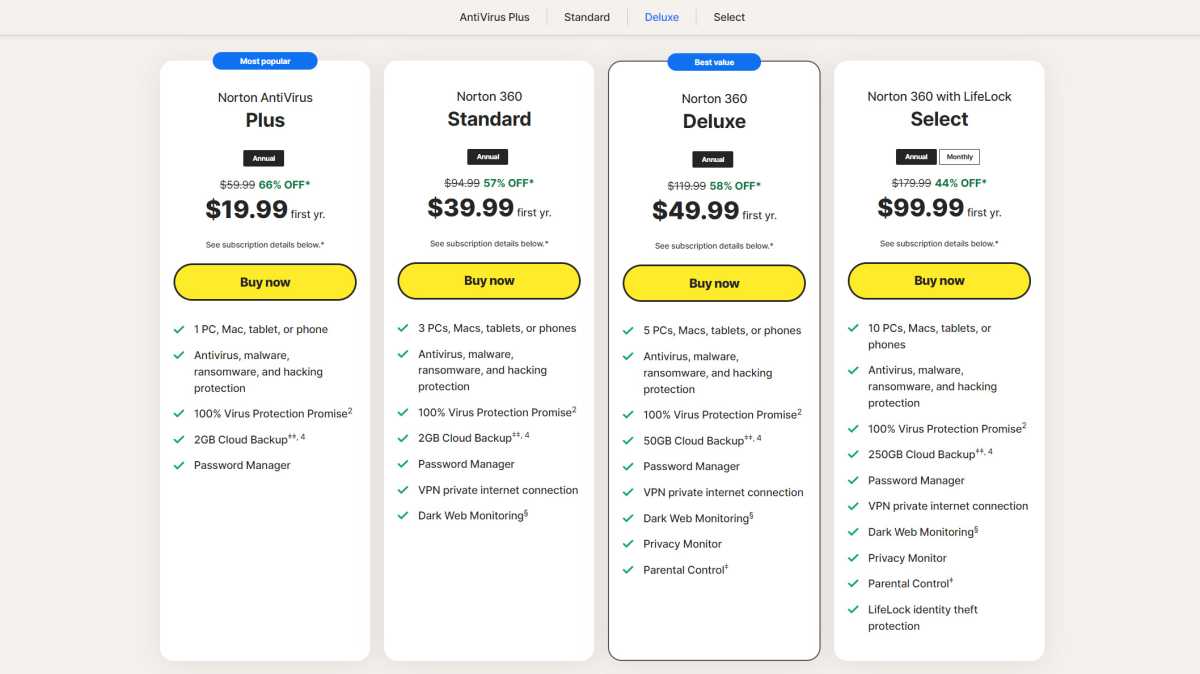

10. Comprar una versión cara de antivirus

La mayoría de los fabricantes de antivirus ofrecen tres o más versiones del programa. Nunca compraría la más cara. No necesito sus funciones extra costosas.

La mayoría de los fabricantes de antivirus ofrecen tres o más versiones del programa. Nunca compraría la más cara. No necesito sus funciones extra costosas.El software antivirus generalmente está disponible en tres versiones. Simple, bueno y muy bueno — o antivirus, seguridad en internet y seguridad total. Nunca compraría la tercera y más cara versión. 💰

Eso es puramente una consideración financiera: Si fuera rico, decidiría de manera diferente. Pero mientras el dinero esté limitado, solo compraré la versión media, que generalmente se llama Seguridad en Internet. Esta opción suele ofrecer más que el Microsoft Defender gratuito, pero no es tan cara como la versión completa. 📊

Con la última, estaría pagando por servicios que no necesariamente necesito (limpieza de metadatos, monitoreo de redes sociales) o que puedo conseguir más baratos en otro lugar (servicios VPN, almacenamiento en nube).

Como dije, las versiones totales ofrecen más, pero no necesito ese extra. 🚀

En conclusión, la seguridad IT no es solo responsabilidad de los expertos, sino un compromiso diario que cada usuario debe asumir para proteger sus datos y dispositivos 🔐.

Evitar estos 10 errores comunes — desde no mover archivos sin respaldo, evitar abrir enlaces o archivos sospechosos, hasta gestionar correctamente contraseñas y servicios de red — puede marcar una gran diferencia en la protección contra pérdidas de datos, ataques y fraudes 🚫💻.

La experiencia acumulada en más de tres décadas en el sector demuestra que la prevención, la prudencia y el uso de buenas prácticas son la mejor defensa en un entorno digital cada vez más vulnerable 🌐🛡️.

Adoptar estos consejos no solo garantiza una mayor seguridad, sino también tranquilidad y eficiencia en el manejo de nuestra información personal y profesional ✅📊.

¡La seguridad comienza con pequeños hábitos que nunca debemos subestimar! 🔑✨