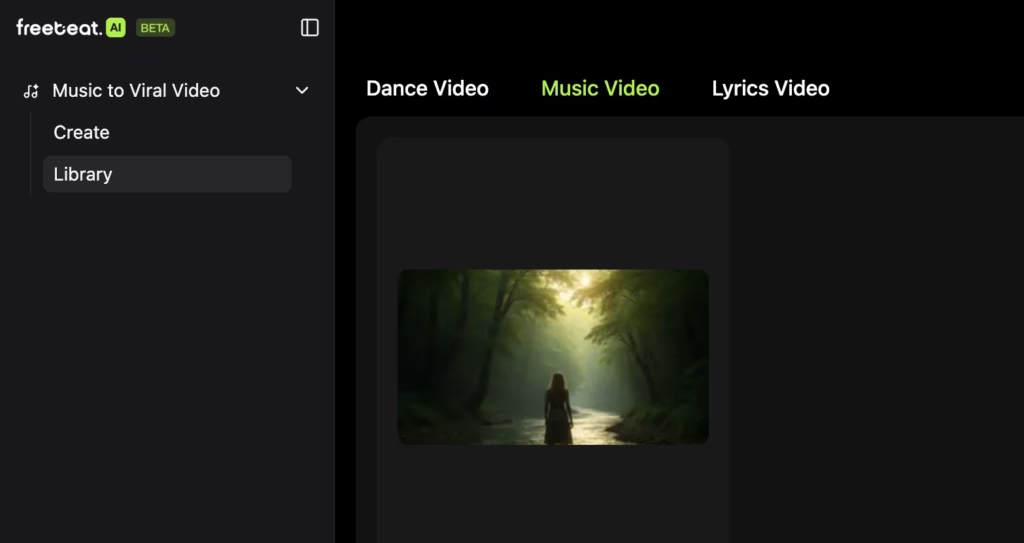

🌟 FreeBeat AI : 5 étapes pour créer facilement des vidéos virales !

Créer du contenu musical accrocheur n’a jamais été aussi simple ! Grâce à Freebeat.AI, une plateforme de pointe alimentée par l'intelligence artificielle, vous pouvez transformer n'importe quelle chanson en quelque chose d'incroyable clips musicaux, visuels de danse ou animations de paroles en un seul clic. Si vous êtes un créateur de musique, un amateur de médias sociaux ou si vous aimez simplement expérimenter du contenu, IA freebeat est votre outil idéal pour des vidéos de haute qualité synchronisées avec de la musique. Et la meilleure partie ? C'est totalement gratuit de commencer ! 🎶✨

Qu'est-ce qui distingue Freebeat AI ?

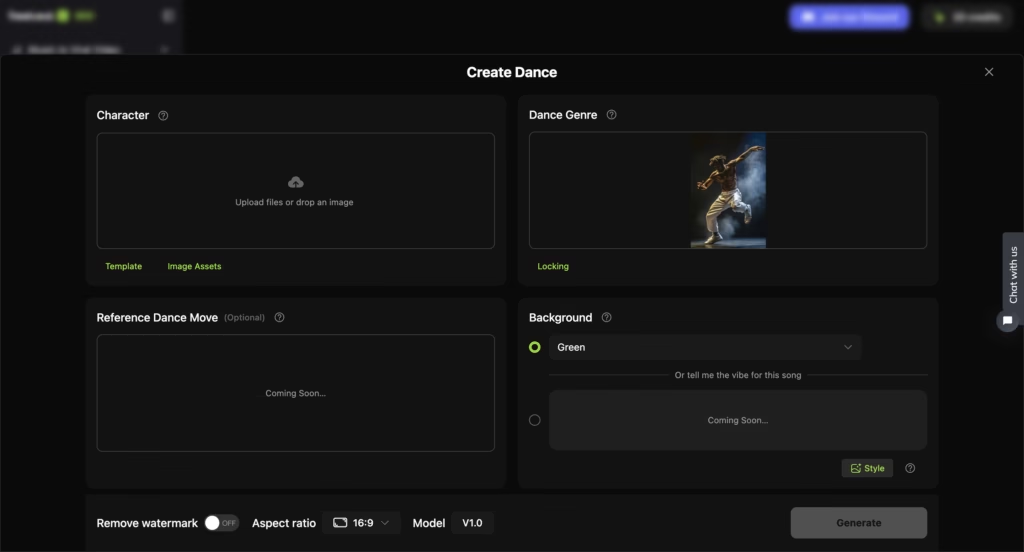

- Création vidéo alimentée par l'IA – Générez des vidéos musicales virales avec des mouvements de danse chorégraphiés par l’IA et des animations lyriques synchronisées.

- Facilité en un clic – Vous n’avez pas besoin de compétences en montage vidéo ; téléchargez simplement votre piste et laissez l'IA faire le reste.

- Prise en charge multiplateforme – Fonctionne parfaitement avec YouTube, TikTok, Spotify, Suno et SoundCloud.

- Sortie en qualité HD – Créez des vidéos d’aspect professionnel en 360p, 720p ou 1080p.

- Complètement sûr pour le travail (SFW) – Assurer une expérience familiale.

- Aucun coût pour démarrer – 50 crédits gratuits à l’inscription, aucune carte de crédit requise.

Avis d'utilisateurs réels : que disent-ils ?

✅ « J’adore la qualité HD ! « Mes vidéos ont l’air tellement professionnelles. »

✅ « La création en un clic rend le processus super facile et amusant. »

✅ « La chorégraphie de l'IA est parfaite à chaque rythme ! »

✅ « Cela transforme instantanément mes chansons en visuels époustouflants. »

✅ « Un changement radical pour les créateurs de contenu. »

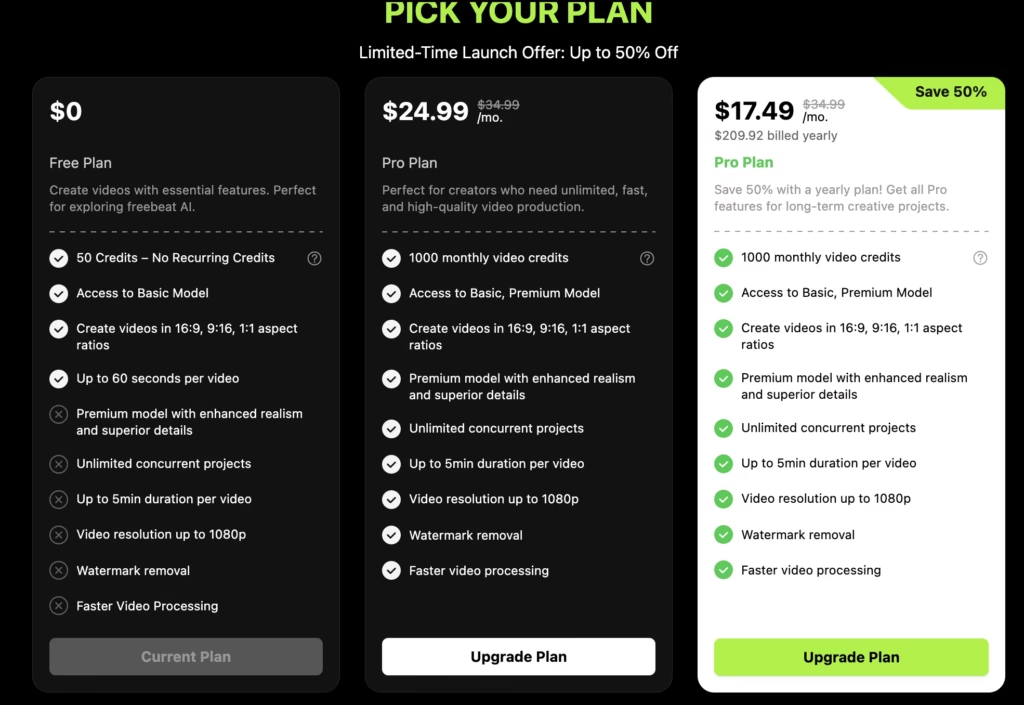

Formules et tarifs d'abonnement

✨ Plan gratuit:

- 50 crédits gratuits à l'inscription

- Génération vidéo de base (vitesse réduite)

- Accès à la chorégraphie et à l'animation lyrique de l'IA

Bien que Freebeat.AI propose un plan gratuit généreux, les utilisateurs à la recherche de Génération vidéo plus rapide et exportations en plus haute résolution ils peuvent mise à jour au Plan Pro:

💎 Plan Pro:

- $24,99/mois le $17,49/mois (Remise 50% avec un engagement annuel)

- 1 000 crédits par cycle de facturation

- Des vitesses de génération vidéo plus rapides

- Vidéos jusqu'à 5 minutes

- Exportations HD (1080p disponible)

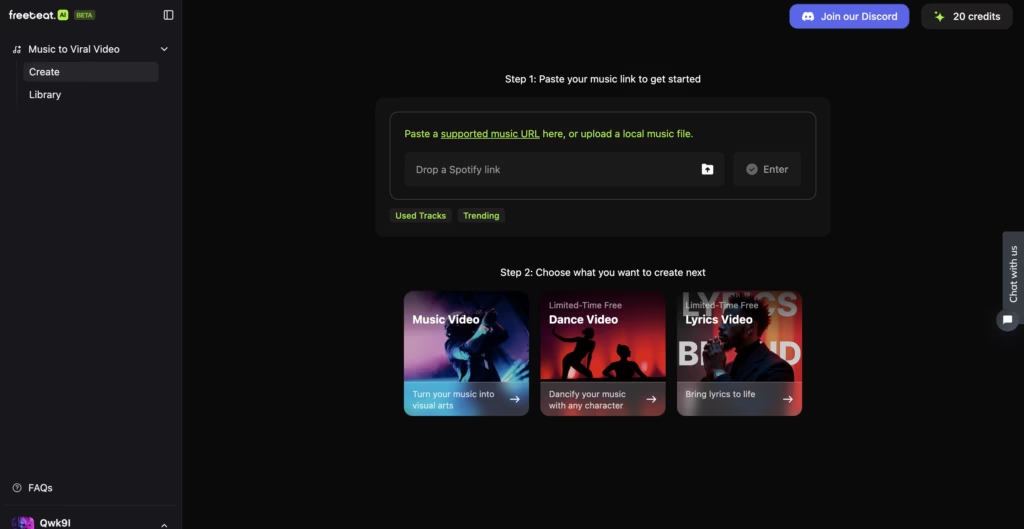

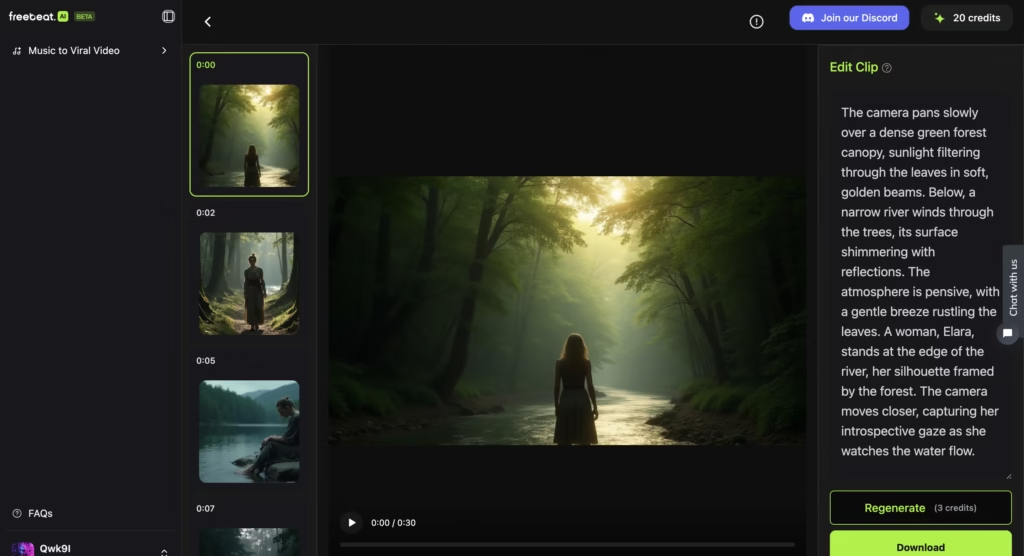

Comment fonctionne Freebeat AI ??

1️⃣ J'ai téléchargé ta chanson – Fournissez un lien vers YouTube, TikTok, Spotify, Suno ou SoundCloud.

2️⃣ Sélectionnez votre style – Choisissez entre la chorégraphie IA, l’animation lyrique ou le mode vidéo musicale.

3️⃣ Générer en un clic – Détendez-vous et laissez l’IA faire sa magie.

4️⃣ Téléchargez et partagez – Obtenez votre vidéo de qualité professionnelle en quelques secondes.

FAQ : tout ce que vous devez savoir

Mes crédits gratuits expirent-ils ?

Non! Tant que vous restez sur le forfait gratuit, vos 50 crédits n'expirent jamais.

Que se passe-t-il si je n'ai plus de crédits ?

Vous pouvez attendre le prochain cycle de facturation ou passer à Pro pour obtenir des crédits supplémentaires.

Puis-je prévisualiser les vidéos avant de les finaliser ?

Ouais! Freebeat AI permite previsualizaciones antes de descontar créditos.

Quelle est la durée minimale de la vidéo ?

15 secondes. Même les clips plus courts déduiront 15 crédits.

Puis-je annuler mon abonnement à tout moment ?

Oui, vous pouvez annuler votre abonnement à tout moment. Cependant, aucun remboursement n'est effectué une fois qu'un cycle de facturation a commencé.

Et si j'ai besoin d'aide ?

Pour toute question, contactez le chat ou écrivez à [email protégé].

Verdict final : Freebeat AI en vaut-il la peine ?

Absolument! Si vous êtes un créateur de contenu, un amateur de musique ou un influenceur réseaux sociauxFreebeat AI est un outil à essayer absolument. Sa simplicité d'utilisation en un clic, ses visuels optimisés par l'IA et son accès gratuit en font un outil révolutionnaire pour la création de contenu viral. Passez à la version Pro pour des vitesses plus rapides, des résolutions HD et une plus grande liberté créative ! 🚀

🚀 ¡Probá Freebeat AI hoy y hacé que tu música se vuelva viral!